Das Zusammenspiel der Informationssicherheit mit Hoshin Kanri

Um den Herausforderungen der Informationssicherheit zu begegnen sowie aktuelle und sich anbahnende Sicherheitsrisiken, Notfälle bzw. Krisen besser bewältigen zu können, muss man vernetzt denken. Man muss erkennen können, welche Elemente essenziell sind. Viel wichtiger jedoch ist es zu erkennen, welche Details man vernachlässigen könnte.

Zu Beginn dieses Artikels würde ich gern noch einmal zurückblicken und die Komponenten eines Managementsystems für Informationssicherheit aufzeigen. Vertiefende Informationen können dem BSI Standard 200-1 ab Kapitel 3.1 (1) entnommen werden.

Komponenten eines Managementsystems für Informationssicherheit

Als Management wird einerseits die Leitungsebene, also die Gesamtheit der Führungskräfte einer Institution, und anderseits im allgemeinen Sprachgebrauch die Aufgabe der Führung der Institution bezeichnet. Ein Managementsystem umfasst alle Regelungen, die für die Steuerung und Lenkung einer Institution sorgen und letztlich zur Zielerreichung führen sollen. Der Teil des Managementsystems, der sich mit der Informationssicherheit beschäftigt, wird als Informationssicherheitsmanagementsystem (ISMS) bezeichnet. Das ISMS legt fest, mit welchen Instrumenten und Methoden die Leitungsebene die auf Informationssicherheit ausgerichteten Aufgaben und Aktivitäten nachvollziehbar lenkt (plant, ein setzt, durchführt, überwacht und verbessert). Zu einem ISMS gehören folgende grundlegende Komponenten:

- Managementprinzipien

- Ressourcen

- Mitarbeiter

- Sicherheitsprozess:

- Leitlinie zur Informationssicherheit, in der die Sicherheitsziele und die Strategie zu ihrer Umsetzung dokumentiert sind

- Sicherheitskonzept

- Sicherheitsorganisation

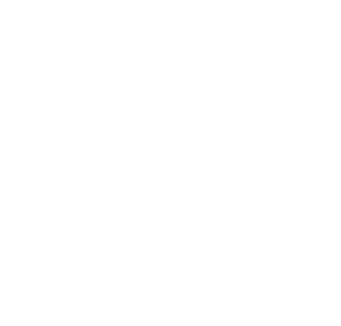

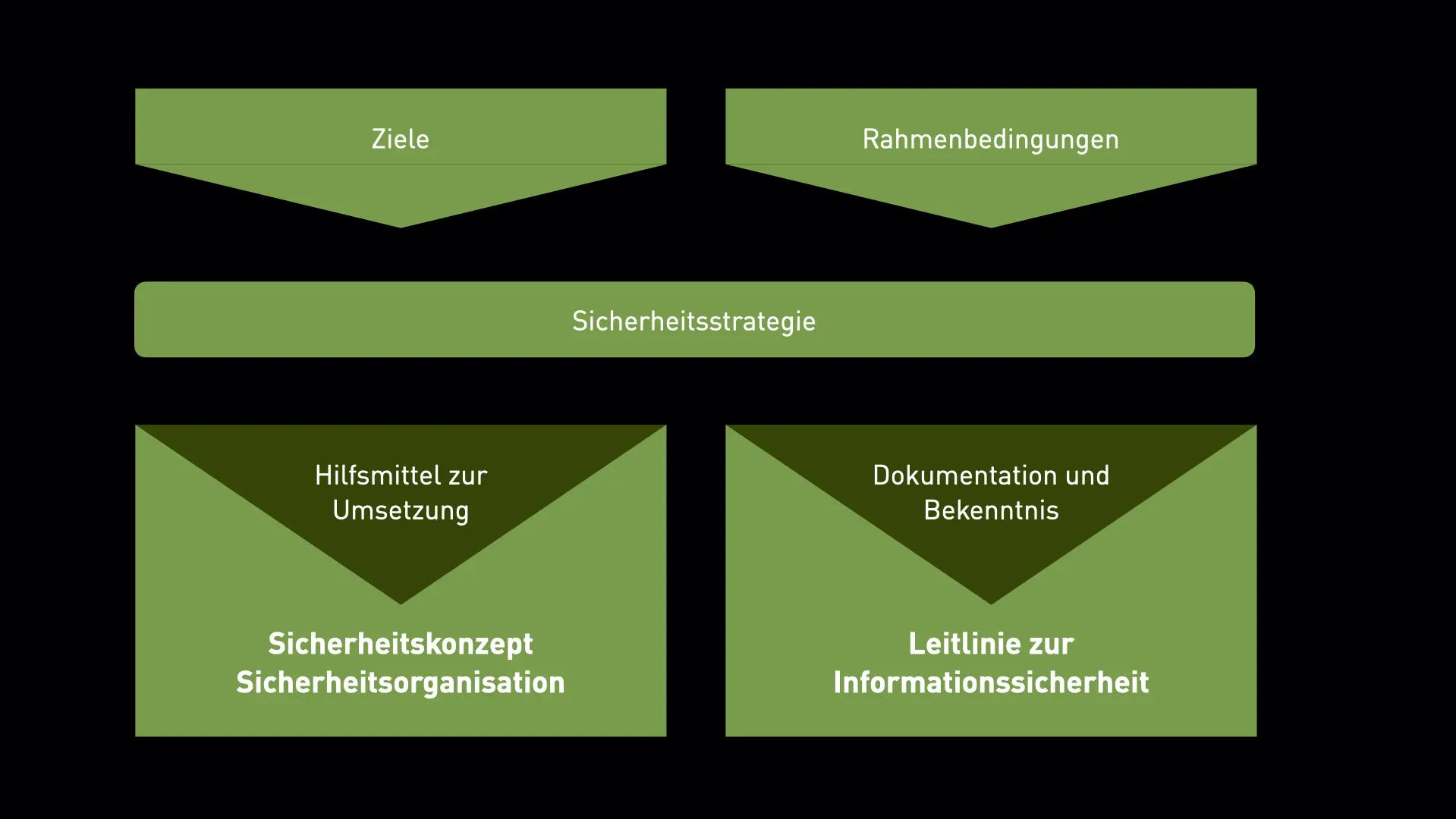

Die Sicherheitsstrategie dient der Orientierung für die Planung des weiteren Vorgehens, um die gesetzten Sicherheitsziele zu erreichen. Die Strategie wird von der Leitungsebene vorgegeben und basiert auf den Geschäftszielen der Institution. Sicherheitsorganisation und Sicherheitskonzept sind dabei die Werkzeuge des Managements zur Umsetzung ihrer Sicherheitsstrategie.

Die Kernaspekte der Sicherheitsstrategie werden in der Leitlinie zur Informationssicherheit dokumentiert. Die Sicherheitsleitlinie ist von zentraler Bedeutung, da sie das sichtbare Bekenntnis der Leitungsebene zu ihrer Strategie enthält. Die nachfolgende Abbildung visualisiert die Umsetzung der Sicherheitsstrategie mithilfe von einem oder mehreren Sicherheitskonzepten und einer zugehörigen Sicherheitsorganisation.

Der Lebenszyklus in der Informationssicherheit

Grundsätzlich muss festgehalten werden, dass die gefüllte oder nachgewiesene Sicherheit kein Zustand ist, der einmal erreicht wird und sich niemals wieder ändert. Vielmehr ist jede Institution verpflichtet die stetigen Veränderungen zu erkennen und diesen zu begegnen. Zusätzlich zu den unübersehbaren Änderungen innerhalb einer Institution können sich außerdem externe Rahmenbedingungen verändern, z. B. gesetzliche oder vertragliche Vorgaben, Abhängigkeiten von Dienstleistern aber auch die verfügbare Informations- oder Kommunikationstechnik kann sich entscheidend wandeln. Aufgrund neuer Angriffsmethoden oder Schwachstellen können Sicherheitskonzepte und -maßnahmen teilweise oder vollständig unwirksam werden. Daher ist es notwendig, Informationssicherheit aktiv zu managen, um ein gewünschtes Sicherheitsniveau dauerhaft aufrechtzuerhalten oder besser noch kontinuierlich verbessern zu können.

Nicht nur Geschäftsprozesse, Anwendungen und IT-/OT-Systeme haben einen Lebenszyklus, einem Lebenszyklus unterliegen auch die Sicherheitsstrategie, das Sicherheitskonzept, die Sicherheitsorganisation und letztendlich der gesamte Sicherheitsprozess der Institution. Um die Dynamik des Sicherheitsprozesses möglichst einfach beschreiben zu können, wird dieser die folgenden vier Phasen eingeteilt:

- Planung,

- Umsetzung der Planung bzw. Durchführung des Vorhabens,

- Erfolgskontrolle bzw. Überwachung der Zielerreichung und

- Beseitigung von erkannten Mängeln und Schwächen bzw. Optimierung sowie Verbesserung.

Der PDCA-Zyklus lässt sich prinzipiell auf alle Aufgaben innerhalb des Sicherheitsprozesses anwenden. Auch der Lebenszyklus des Sicherheitskonzepts und der Sicherheitsorganisation lässt sich so übersichtlich beschreiben.

In der Planungsphase des Sicherheitsprozesses werden die Rahmenbedingungen identifiziert, die Sicherheitsziele definiert und eine Sicherheitsstrategie ausgearbeitet. Umgesetzt wird die Sicherheitsstrategie mithilfe des Sicherheitskonzepts und einer geeigneten Struktur für die Sicherheitsorganisation. Sicherheitskonzept und -organisation müssen geplant, umgesetzt und einer Erfolgskontrolle unterzogen werden. Bei der Erfolgskontrolle des übergeordneten Sicherheitsprozesses wird regelmäßig überprüft, ob sich Rahmenbedingungen geändert haben und ob sich Sicherheitskonzept und -organisation als wirksam und effizient erwiesen haben. Da unterschiedliche Institutionen jedoch über verschiedene Ausgangsbedingungen, Sicherheitsanforderungen und finanzielle Mittel verfügen, bietet diese Vorgehensweise zwar eine gute Orientierung, muss aber auf die eigenen Bedürfnisse angepasst werden. Jede Institution muss individuell festlegen oder konkretisieren, welche Ausprägung eines Lebenszyklus-Modells für sie angemessen ist.

Aufgaben und Pflichten

Übernahme der Gesamtverantwortung für Informationssicherheit

Die Geschäftsführung ist für das zielgerichtete und ordnungsgemäße Funktionieren der Institution verantwortlich und damit auch für die Gewährleistung der Informationssicherheit nach innen und außen. Jede einzelne Führungskraft muss sich sichtbar zu ihrer Verantwortung bekennen und allen Mitarbeitenden die Bedeutung der Informationssicherheit vor Augen führen.

Informationssicherheit initiieren, steuern und kontrollieren

Die Geschäftsführung muss den Sicherheitsprozess initiieren, steuern und überwachen.

Informationssicherheit integrieren

Informationssicherheit ist eine Querschnittsfunktion und muss in alle Prozesse und Projekte bei denen Informationen verarbeitet integriert werden.

Erreichbare Ziele setzen

Projekte scheitern oft an unrealistischen oder zu ehrgeizigen Zielvorgaben.

Sicherheitskosten gegen Nutzen abwägen

Eine der schwierigsten Aufgaben ist es, die Kosten für Informationssicherheit gegenüber dem Nutzen und den Risiken abzuwägen. Es erscheint hier sehr wichtig, zunächst in Maßnahmen zu investieren, die besonders effektiv sind oder gegen besonders hohe Risiken schützen. Die effektivsten Maßnahmen sind dabei erfahrungsgemäß jedoch nicht immer die teuersten. Es ist daher unerlässlich, die Abhängigkeit der Geschäftsprozesse und Aufgaben von der Informationsverarbeitung zu kennen, um angemessene Sicherheitsmaßnahmen auswählen zu können.

Vorbildfunktion

Die Leitungsebene muss auch im Bereich der Informationssicherheit eine Vorbildfunktion übernehmen.

Informationssicherheit ist ein Prozess, der IT -Grundschutz der bewährte Begleiter. Damit ein geregelter Sicherheitsprozess etabliert werden kann, muss die Geschäftsführung diesen Prozess initiieren, Ziele und Rahmenbedingungen festlegen, eine Organisationsstruktur aufbauen, die Ressourcen bereitstellen und regelmäßig die Erreichung der definierten Ziele verifizieren.

„Hoshin Kanri ist ein Prozess, bei dem Fähigkeiten der Führung und Wissen entwickelt werden, um die Prozesse innerhalb der Institution signifikant zu verbessern, damit die herausfordernden Ziele in der Zukunft erreicht werden können.“

Bisher hat sich alles nur um die Informationssicherheit gedreht, der Artikel hat jedoch auch Hoshin Kanri im Titel. Daher erlauben Sie mir auch hier zu erst eine kurze Zusammenfassung zu Hoshin Kanri aufzuzeigen.

Was bedeutet Hoshin Kanri?

Hoshin Kanri st ein strategischer Planungsprozess, bei dem strategische Ziele kommuniziert und in die Tat umgesetzt werden. Hoshin Kanri wurde in Japan in den 50er Jahren entwickelt und hat sich als De-facto-Methode für die Strategieumsetzung durchgesetzt. Hoshin Kanri bedeutet "Kompassmanagement" und richtet die Ressourcen und Maßnahmen der gesamten Institution auf die strategischen Ziele der Geschäftsführung und des Managements aus. Hoshin Kanri gilt als die am stärksten strukturierte Management-by-Objectives-Methode und weist mehrere Merkmale auf, die sie einzigartig machen:

- Die Methodik erfordert eine Planung in mehreren Zeitrahmen, von langfristigen bis hin zu sofortigen Aktionen, mit direkten Verbindungen zwischen den einzelnen Zeitrahmen

- Die Methodik ermöglicht eine koordinierte Planung über Organisationsgrenzen hinweg.

- Die Planung selbst erfolgt sowohl von oben nach unten als auch von unten nach oben, so dass sowohl die gesamte Institution als auch individuelles Interessen von einzelnen Töchtern oder Bereichen sich in den Plänen widerspiegeln.

- Die Methodik erfordert die Messung des Erfolgs anhand von nachlaufenden und führenden Messgrößen.

- Wenn Schwierigkeiten bei der Zielerreichung auftreten, wird ein Rahmen geschaffen, um sie zu lösen.

Ein Kernelement von Hoshin Kanri ist der PDCA-Prozess. Der Prozess besteht aus den vier Phasen Plan, Do, Check und Act und besteht somit aus denselben Phasen wie im Management der Informationssicherheit.

Plan - DCA

In der "Plan" Phase des Hoshin Kanri Prozesses wird zuerst eine Vision für einen Zeitraum von idealerweise zehn bis zwanzig Jahren oder noch länger erarbeitet. Dabei sollten Sie unbedingt die aktuellen Herausforderungen der Institution berücksichtigt werden. Um zu verhindern, dass die langfristigen Vision als aus dem Elfenbeinturm heraus entstanden Visionen wahrgenommen werden, sollte sich die Geschäftsführung (CxO) Inspiration bei den Abteilungsleitern einholen. Diese enge und vertikale Zusammenarbeit über alle Hierarchieebenen hinweg ist ein wichtiges Merkmal von Hoshin Kanri.

Um aufzuzeigen, wie die langfristige Vision erfüllt werden kann, werden dieser Stück für Stück langfristige strategische Ziele zugeordnet. Das Resultat ist eine langfristige Strategie mit vielen zugeordneten Zielen. Von den langfristigen Zielen werden maximal fünf sogenannte Durchbruchsziele abgeleitet, die einen Planungshorizont von drei bis fünf Jahren haben. Der englische Begriff „stretch goals“ lässt erahnen, worum es sich dabei handelt. Die Institution soll bis heute für nicht möglich gehaltene Herausforderungen vollbringen, beispielsweise innerhalb von fünf Jahren eine BSI IT-Grundschutz Zertifizierung erlangen. Da bspw. das Durchbruchsziel eine BSI IT-Grundschutz Zertifizierung in den nächsten fünf Jahren zu erlangen unter aktuellen Gesichtspunkten zu hochgesteckt ist, kann die Institution dies mittels der bisher etablierten Arbeitsabläufe und Prozesse nicht erreicht. Es müssen somit teil grundlegend neue Wege beschritten werden. Insbesondere die Zusammenarbeit zwischen den Abteilungen gewinnt an Wichtigkeit. Diese horizontale Kooperation stellt ein weiteres Merkmal dar, das den Hoshin-Kanri-Ansatz von anderen Managementansätzen unterscheidet. Die Durchbruchsziele fließen in der Institution Ebene für Ebene hinunter, wie bei einer Kaskade. Auf jeder Ebene definieren Führungskräfte zusammen mit ihrem Team Subziele und passende Umsetzungspläne, die konsequent auf die Durchbruchsziele ausgerichtet sind. Anschließend werden die Subziele inklusive passender Umsetzungspläne der Geschäftsführung und den Abteilungsleitern vorgestellt. In diesem Moment startet der sogenannte Catchball-Prozess.

Der Catchball ist ein Begriff, der in Hoshin Kanri für Strategiediskussion und Ausrichtung verwendet wird. Dies heißt, die Subziele, einschließlich konkreter Umsetzungspläne und Kennzahlen zur Überwachung des Fortschritts, werden ausgehandelt. Nochmals kurz den Catchball-Prozess zusammengefasst:

- Der Catchball-Prozess ist nicht 100% top-down. Denn die Geschäftsführung mit den Abteilungsleitern artikulieren und übersetzen nicht nur ihre Vision, Ziele und Vorgaben sondern einige Ziele werden auch von den Mitarbeitern vorgeschlagen.

- Der Catchball-Prozess steht primär für die Diskussion und Brainstorming, Analyse und Erprobung von Optionen und zurück zur Diskussion.

- Im Catchball-Prozess geht es um Ausrichtung. Das letztendliche Ziel des „Catchball“-Prozesses besteht nicht darin, einen perfekten Satz von Zielen zu definieren, sondern einen Weg zu finden, wie diese Ziele gemessen werden können und wie die Ziele mit spezifischen Aktionen in Einklang gebracht werden können.

P - DO - CA

In der "DO" Phase des Hoshin Kanri Prozesses werden die abgestimmten Ziele umgesetzt, welche im vorherigen Prozessabschnitt (PLAN) herausgearbeitet wurden. Hoshin Kanri verfolgt durch die Kaskadierung der Ziele der Institution nach unten als auch dem Catchball-Prozess einen partizipativen Ansatz. Durch diesen Ansatz übernimmt jede Führungskraft innerhalb der Institution automatisch die Funktion des Change-Agent/Change-Management-Berater. Allerdings müssen die Führungskräfte für diese automatisch übernommene Rolle entsprechend trainiert werden. Als grundsätzliche Voraussetzung würde ich die folgenden vier Eigenschaften aufzählen:

- Die Führungskraft ist bereit, sich konstant weiterzuentwickeln.

- Die Führungskraft nimmt gezielt Coachings in Anspruch, da Selbstentwicklung auf eigene Faust seltenst möglich ist.

- Die Führungskraft besitzt die Fähigkeit andere zu coachen.

- Die Führungskraft besitzt die Fähigkeit Mitarbeitende auf die Vision der Institution einzuschwören. Die Führungskraft besitzt die Fähigkeit, eine neue Vision zu etablieren und alle zugehörigen Aktivitäten auf die Ziele der Institution abzustimmen.

Neben den Führungskräften müssen auch die Mitarbeitenden der Institution gecoacht werden und zwar speziell in der Umsetzung von Plänen, durch eine Auswahl nützlicher Werkzeuge zur Implementierung von Strategien. Ein essenzielles Instrument ist der sogenannte A3-Report. Seinen Namen A3-Report hat dieser gerbt vom gleichnamigen Papierformat A3. Sinn und Zweck des Reports ist es, den Prozess der Problemlösung transparent für alle Beteiligten zu gestalten. Mindestens ein Autor und ein Mentor arbeiten immer einem Report zusammen. Der Autor ermittelt die Problemursachen und findet passende Lösungen. Ebenfalls stellt der Autor all dies auf dem A3-Report ansprechend und übersichtlich dar. Der Mentor überprüft im positiven Sinne den vom Autor erstellten Report auf mögliche Fehler.

PD- Check - A

In der "Check" Phase des Hoshin Kanri Prozesses werden die Fortschritte in der Umsetzung überprüft. Die Überwachung erfolgt idealerweise direkt vor Ort in den Standorten oder Produktionsstätten der Institution. Diese Art der Überwachung wird auch als Shopfloor-Management bezeichnet und beinhaltet die folgenden fünf Bestandteile.

- Definition von Rolle, Aufgabe und Verantwortung der Führungskraft

- Regelkommunikation am Ort des Geschehens (Für Führungskräfte gilt das Prinzip „go and see“ statt „meet and email“.)

- Visualisierung (Leistungen und Arbeitsabläufe werden auf sogenannten Hoshin-Boards dargestellt.)

- Problemlösungsmethoden (Auf Abweichungen, welche auf den Hoshin-Boards ersichtlich sind, wird sofort reagiert.)

- Kennzahlensystem

PDC - Act

In der "Act" Phase werden erfolgreich eingeführte Abläufe standardisiert und durch kontinuierliche Verbesserung (Kaizen) schrittweise verfeinert. Bisher nicht erfolgreich eingeführte Prozesse durchlaufen den PDCA-Prozess von Neuem.

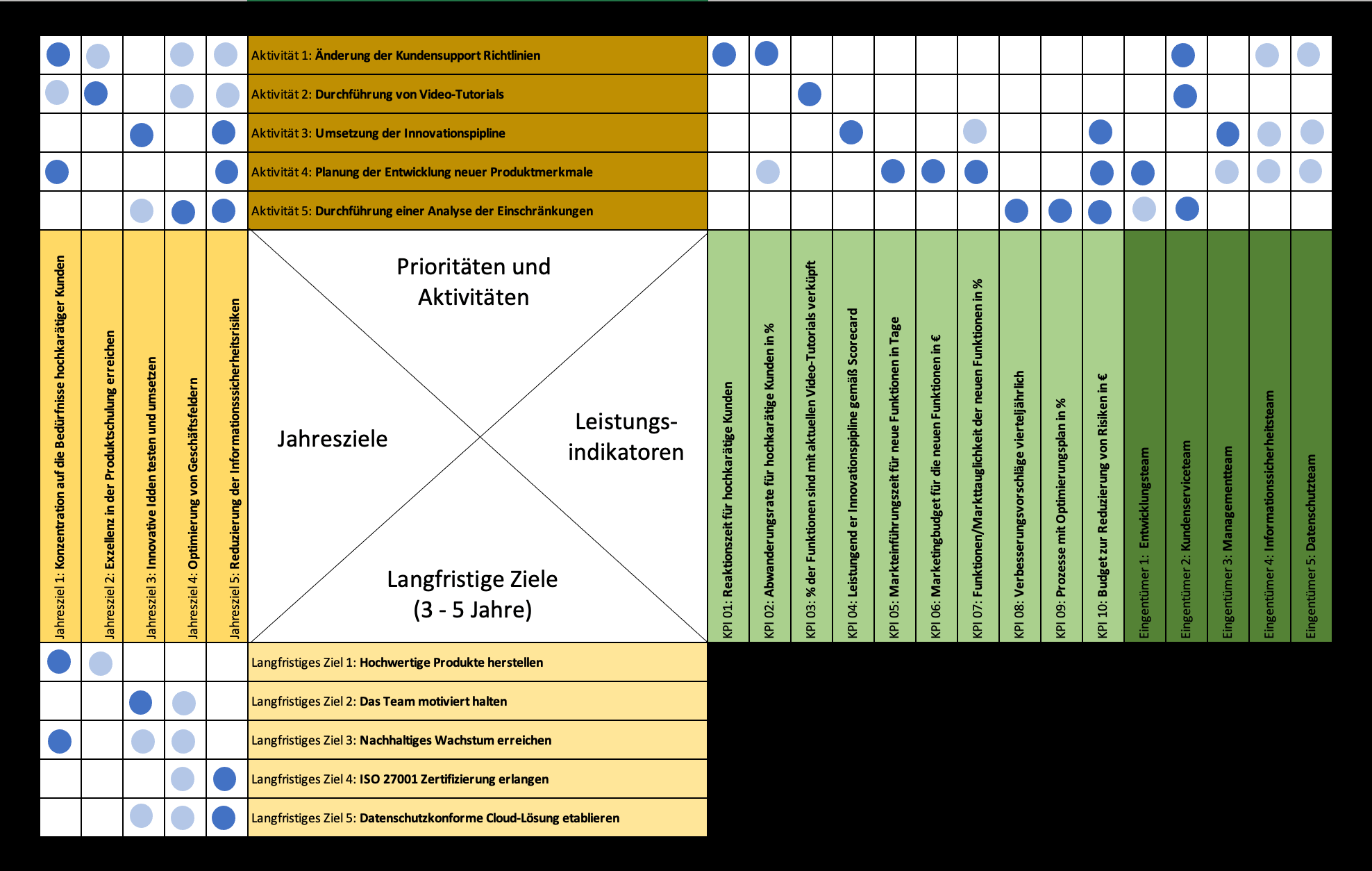

Hoshin Kanri - Planungsmatrix

Die Planungsmatrix ermöglicht es alle Elemente des Hoshin-Kanri Prozesses zu erfassen und für alle Ebenen in der Institution sichtbar zu machen. Auf den ersten Blick mag die Planungsmatrix verwirrend aussehen. Hinter dieser Matrix steckt jedoch in Wirklichkeit eine klare Logik. Die Sektoren der Matrix entsprechen den verschiedenen Abstraktionsebenen der strategischen Planung. Es wird begonnen mit strategischen Prioritäten oder langfristigen Zielen. Im Anschluss werden die Jahresziele zu Aktivitäten und schließlich zu Leistungskennzahlen hinterlegt und verknüpft.

Die Planungsmatrix hilft, die Korrelation zwischen den einzelnen Abschnitten aufzuzeigen und zu erklären. Die Notation für die Korrelationen kann von Institution zu Institution variieren. In meinem Beispiel habe ich dunkelblaue Kreise für direkte Korrelationen und hellblaue Kreise für komplementäre Ideen verwendet.

Fazit

Ich hoffe dieser Artikel konnte ein paar Anregungen für die erfolgreiche Implementierung eines Informationssicherheitsprozesses aufzeigen. Mit erfolgreich meine ich nicht die blanke Etablierung von Sicherheitsrichtlinien und die anschließende Erstellung von Sicherheitskonzepten mit inkludierten Risikoanalysen. Vielmehr wollte ich aufzeigen, wie die Geschäftsführung auf Basis des Hoshin-Kanri-Management-Prozesses ein institutionsumfassendes Planungs- und Steuerungssystem in die Hand nehmen kann, welche alle Führungskräfte und Mitarbeiter in einen systematischen Kaskadierungsprozess über alle Themenkomplexe einbindet.

Literaturverzeichnis

[1] BSI Standards -- https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Standards-und-Zertifizierung/IT-Grundschutz/BSI-Standards/bsi-standards_node.html

%cmsData(privacy-policy)%

%cmsData(terms-conditions)%