Wie ein KMU die notwendigen Anforderungen zur Bewältigung der Risiken auswählen sollte?

Vorwort

Ich schreibe diesen Artikel, weil es immer noch eine verbreitete Ansicht ist, dass es irgendwie nur eine einzige Art der Steuerung von Informationssicherheitsaspekten gibt, wie sie im Anhang A der ISO 270001, NIST CSF, CSA, SOC2 usw. definiert wird. Diese Herangehensweise ist meiner Ansicht nach nicht die beste Art das Thema Informationssicherheit zu etablieren. Denn Sicherheitsanforderungen und deren Umsetzungsmaßnahmen können auf allen Ebenen angesiedelt sein beispielsweise auf einer sehr hohen Ebene mit der Anforderung "Implementierung und Betrieb eines ISMS" oder auf einer sehr niedrigen Ebene "Ein Wachmann geht fünfmal am Tag um das Gebäude herum“.

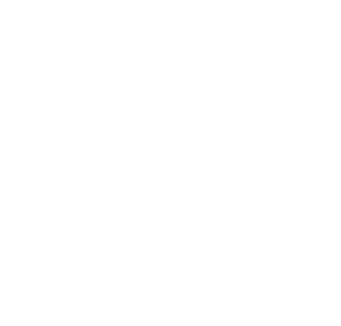

Aus meiner Sicht hat das BSI mit den Standards 200-1, 200-2 und 200-3 sowie den jährlich aktualisierten BSI IT-Grundschutz Kompendien die Möglichkeiten geschaffen, dass selbst die Geschäftsführung eines KMU die Herausforderung komplexe Themen durch praxisnahe Sicherheitsmaßnahmen beim Aufbau eines Informationssicherheitsmanagementsystems meistern kann. Warum aus meiner Sicht der BSI IT-Grundschutz auch oder gerade deswegen optimal zu einem KMU passt, habe ich aus der originalen Darstellung seitens des BSI hier nochmal hervorgehoben. Insofern vertiefende Informationen gewünscht sind, empfehle ich diese beiden Links 1 und 2

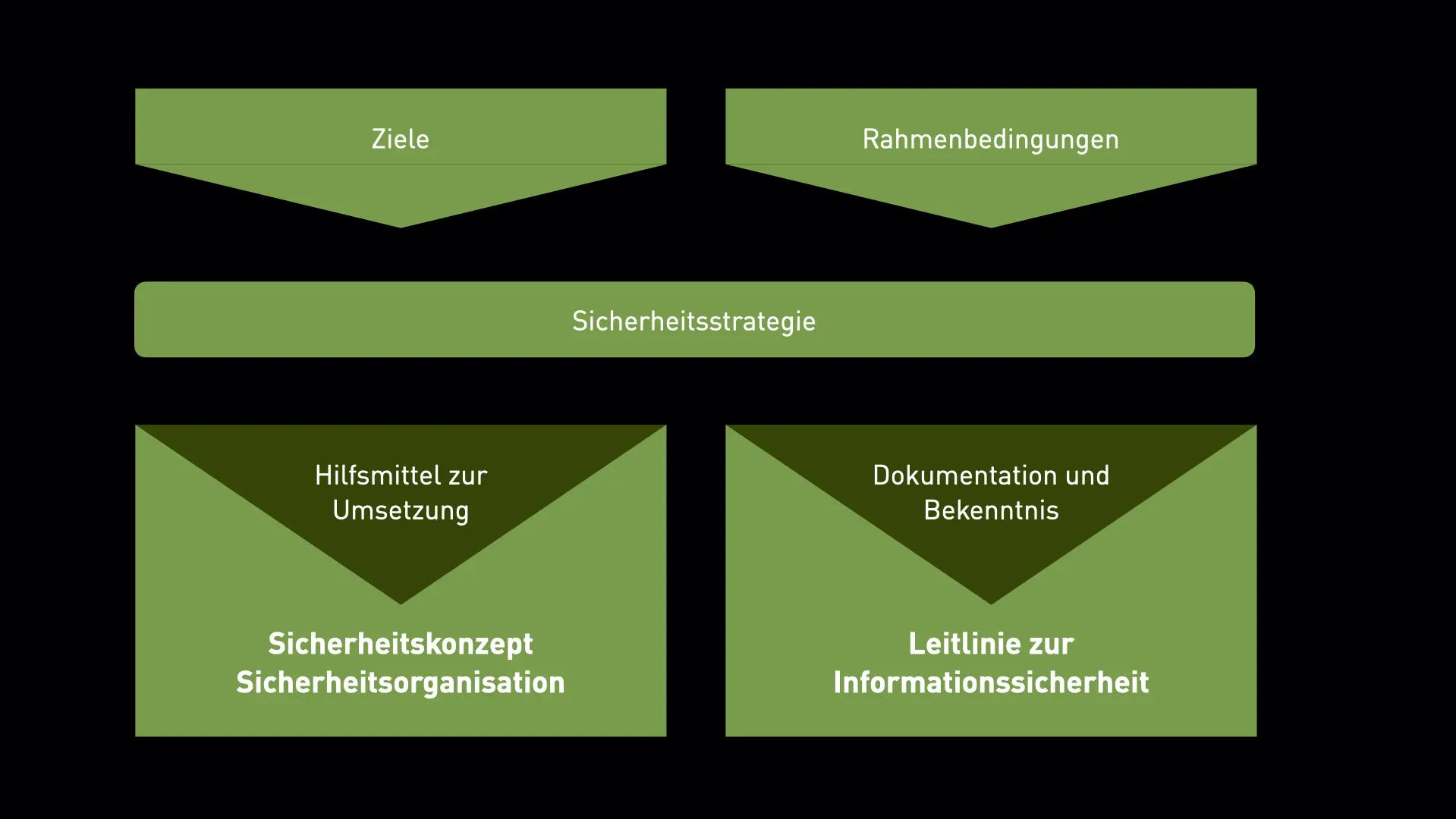

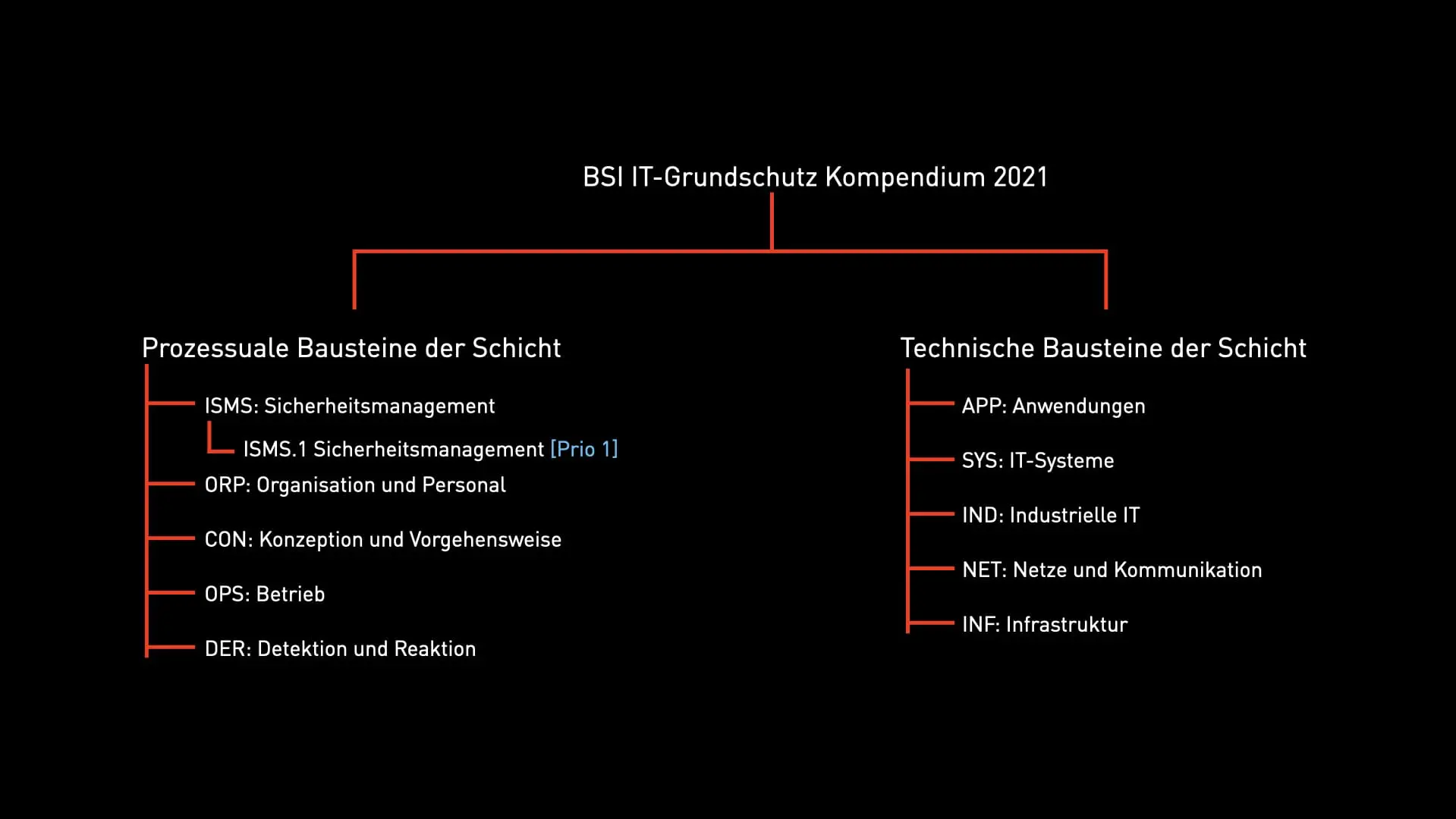

Die BSI-Standards und das IT-Grundschutz-Kompendium bilden die Hauptwerke im IT-Grundschutz. Die BSI-Standards 200-1 bis 200-3 erläutern, wie ein ISMS in einer Institution aufgebaut werden kann und Geschäftsprozesse bzw. Fachaufgaben abgesichert werden können. Im IT-Grundschutz-Kompendium beschreiben Fachtexte, die sogenannten IT-Grundschutz-Bausteine, was ein Anwender tun muss, um einen bestimmten Bereich besser abzusichern. In Kombination angewandt, bilden diese beiden Komponenten des IT-Grundschutzes die Grundlage für eine solide Informationssicherheit.

Die rund 100 IT-Grundschutz-Bausteine erläutern neben technischen Aspekten auch solche, die Infrastruktur, Organisation und Personal betreffen. Anwender können sich gezielt die IT- Grundschutz-Bausteine heraussuchen, die für ihre aktuellen Sicherheitsfragen relevant sind.

Die BSI IT-Grundschutz Standards 200-1, 200-2, 200-3 umfassen auch das Management von Risiken und der Standard 200-4 integriert ebenfalls das Notfallmanagement. Der wichtigste Aspekt bei der Anwendung des BSI IT-Grundschutzes ist jedoch, dieser ist ISO/IEC 27001- bzw. ISO/IEC 22301 kompatibel.

In den nachfolgend aufgezeigten Schritten bei der Anwendung des BSI IT-Grundschutzes fokussiere ich stets auf kleine und mittlere Unternehmen (KMU). Für ein einheitliches Verständnis, möchte ich am Anfang dieses Artikels kurz die Definition für ein KMU aufzeigen. Kleinstunternehmen, kleine und mittlere Unternehmen (KMU) werden in der EU-Empfehlung 2003/361 definiert. Danach zählt ein Unternehmen zu den KMU, wenn es nicht mehr als 249 Beschäftigte hat und einen Jahresumsatz von höchstens 50 Millionen € erwirtschaftet oder eine Bilanzsumme von maximal 43 Millionen € aufweist.

Mein Wunsch wäre, wenn ich am Ende dieses Artikels das an sich sehr komplexe Thema einwenig entzerren und anschaulicher darstellen konnte.

Schritt 1 - Übernahme der Gesamtverantwortung

Stellen Sie sich vor, Sie sind der Geschäftsführer eines aufstrebenden KMUs und sind ein Dienstleister (SaaS) für einen großen nationale Kunden. Die SaaS Lösung von Ihnen ist ein essentieller Bestandteil des Kunden bei der vollständigen Digitalisierung der Workflows. Im Rahmen des Abschlusses einer Cybersecurity Versicherung und eines Kurzaudit durch den Kunden werden die beiden hier aufgeführten Beispiele erkannt und aufgezeigt.

- Es besteht das Risiko, dass die Informationen der Institution und des Kunden nicht ausreichend gegen Manipulationen und gegen einem Ransomware-Angriff abgesichert sind.

- Im Vertrag mit dem Kunden wurde der Betrieb eines ISMS vereinbart. Dieses konnte jedoch zum Zeitpunkt der Auditierung durch den Kunden nicht dargestellt werden.

Welchen Schritt sollte die Geschäftsführung idealerweise initiieren, um die aufgezeigten Unternehmensrisiken mit einer gezielten Maßnahme zu begegnen? Insofern diese beiden Unternehmensrisiken so leicht identifizierbar waren, schlummern bestimmt noch ein paar weitere. Daher wäre der wahrscheinlich erste Schritt seitens der Geschäftsführung der folgende. Durch die Geschäftsführung wird die Einstellung eines erfahrenen und kompetenten Informationssicherheitsbeauftragten eingeleitet und aktiv unterstützt.

Schritt 2 - Abstimmen der Absicherungsmethodik

Stellen Sie sich nun vor, dass Sie als Informationssicherheitsbeauftragter des KMU eingestellt worden sind. Durch die Geschäftsführung wurde die Bewertung und Empfehlung zur Behandlung jetzt an Sie weiterdelegiert. Somit bleibt noch immer die Frage offen, wie wäre das weitere Vorgehen, um die aufgezeigten Risiken zu bewältigen. Da gibt es viele Dinge, aber ein guter Anfang da sie als Informationssicherheitsbeauftragter in einem KMU arbeiten wäre. Die Implementierung eines ISMS und in diesem Beispiel auf Basis des BSI IT-Grundschutzes. Jetzt kommt schon die nächste wichtige und grundsätzliche Frage. Denn der IT-Grundschutz vom BSI bietet drei verschiedene Vorgehensweisen (Basis-, Standard- und Kern-Absicherung) an. Die Vorgehensweisen richten sich in erster Linie an die unterschiedlichen Anwendergruppen und deren Ziele. Wie unterscheiden sich die drei Vorgehensweisen von einander?

- Bei der Basis-Absicherung handelt es sich um eine grundlegende Absicherung der Geschäftsprozesse und Ressourcen einer Institution. Diese Vorgehensweise ermöglicht einen ersten Einstieg in den Sicherheitsprozess, um schnellstmöglich die größten Risiken zu senken. Im nächsten Schritt können die tatsächlichen Sicherheitsanforderungen im Detail analysiert werden. Diese Vorgehensweise ist daher besonders für kleinere Institutionen geeignet, die noch am Anfang ihres Sicherheitsprozesses stehen.

- Die Kern-Absicherung dient als weitere Vorgehensweise um einen möglichst einfachen Einstieg zum Schutz der essenziellen Geschäftsprozesse und Ressourcen einer Institution aufzuzeigen. Diese Vorgehensweise unterscheidet sich vom klassischen BSI IT-Grundschutz durch die Fokussierung auf einen kleinen, aber sehr wichtigen Teil eines Informationsverbunds, die sogenannten „Kronjuwelen“. Die Kern-Absicherung ist vor allem für Institutionen geeignet, die einige wenige Geschäftsprozesse identifiziert haben, die wesentlich für den Fortbestand der Institution sind und vorrangig abgesichert werden müssen.

- Mit der Standard-Absicherung kann eine Institution umfassend und tief gehend abgesichert werden. Dies sollte grundsätzlich das Ziel jeglicher Anwendung des IT-Grundschutzes sein. Ein direkter Einstieg in den Sicherheitsprozess mit der Standard-Absicherung ist empfehlenswert, wenn für die Institution die folgenden Punkte überwiegend zutreffen:

- Die Institution arbeitet bereits mit dem IT-Grundschutz.

- Es wurden schon Sicherheitskonzepte nach IT-Grundschutz oder ISO 27001 erstellt.

- Die Umsetzung von Informationssicherheit hat in der Institution bereits einen ausreichenden Reifegrad erreicht, sodass in wesentlichen Bereichen bereits Sicherheitsmaßnahmen vorhanden sind und keine grundlegende Erst-Absicherung mehr notwendig ist.

- Es besteht kein Handlungsbedarf, einzelne Geschäftsprozesse vordringlich abzusichern, die ein deutlich höheres Gefährdungspotenzial bezüglich der Informationssicherheit besitzen.

- Die Institution hat wenige Assets, deren Diebstahl, Zerstörung oder Kompromittierung einen unmittelbar existenzbedrohenden Schaden nach sich ziehen könnte und die daher vorrangig abgesichert werden sollten.

- Sicherheitsvorfälle, die wahrnehmbar die Aufgabenerfüllung beeinträchtigen, Geld kosten oder anderweitig erkennbaren Schaden verursachen, sind für die Institution nicht akzeptabel, auch wenn sie noch keinen existenzbedrohenden Schaden verursachen.

Als Informationssicherheitsbeauftragter des KMU würde ich mich für die Methodik der Kernabsicherung auf Basis der aktuellen Informationslage entscheiden und diese zusammen mit der Geschäftsführung in die Leitlinie zur Informationssicherheit aufnehmen.

Schritt 3 - Übersicht der Bausteine des BSI

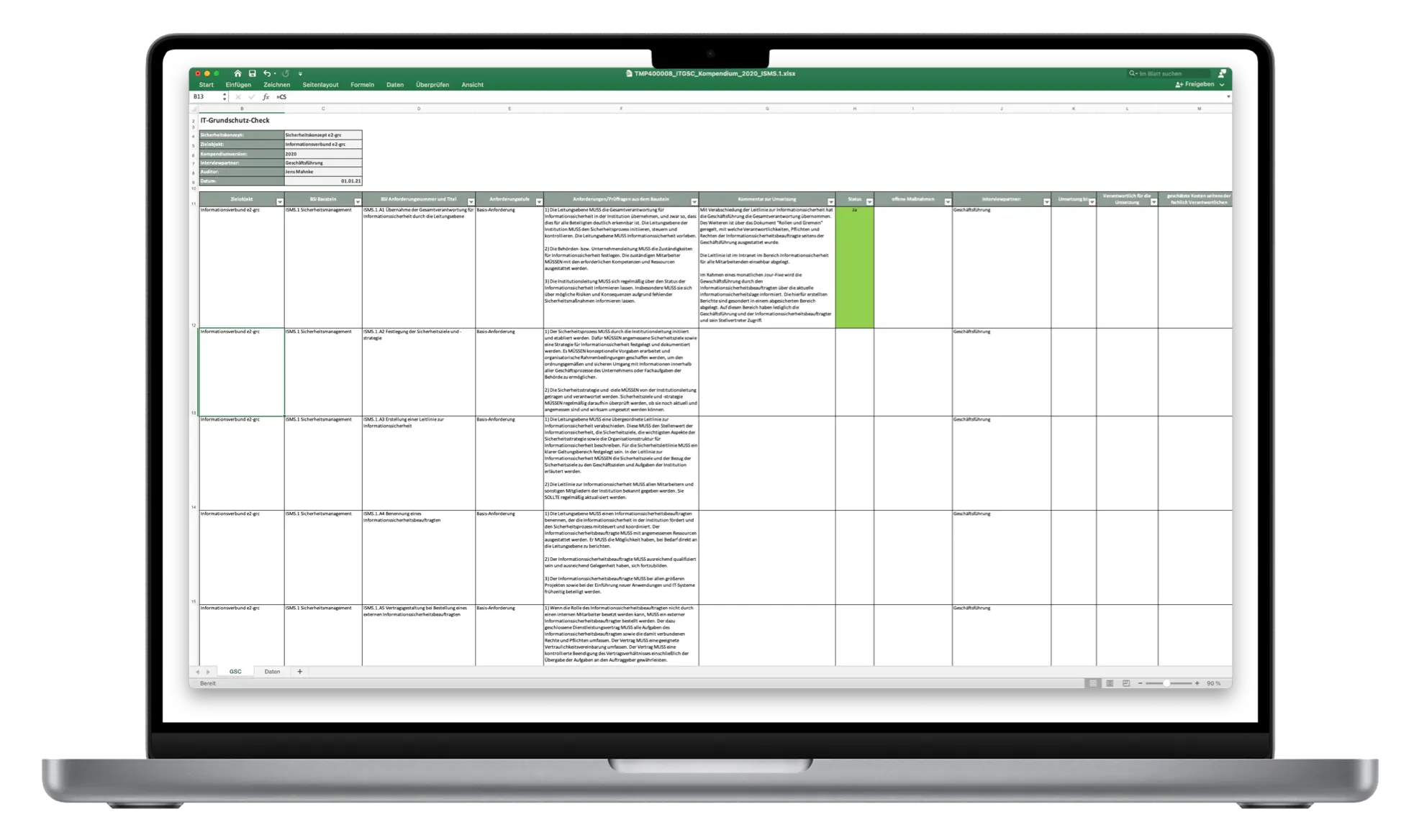

Stellen Sie sich als Informationssicherheitsbeauftragter nun vor, was alles auf Grund der aufgezeigten Risiken alles schief gehen könnte und bewerten was zu tun ist, um dies zu bewältigen (darum geht es eigentlich bei der Erstellung eines Sicherheitskonzeptes mit der inkludierten Risikoanalyse). Das BSI unterstützt bei der Beurteilung des Grades der technischen und organisatorischen Umsetzung der Anforderungen an die Informationssicherheit mit den jährlich aktualisierten Versionen des BSI IT-Grundschutz Kompendiums. Die im Kompendium aufgeführten Bausteine können generell in prozessuale und technische Bausteine unterschieden werden. Die prozessualen Bausteine haben fast alle eine Gemeinsamkeit, sie müssen nur einmal übergreifend auf den Verbund bezogen angewandt werden. Hingegen die technisch orientierten Bausteine pro zu betrachtenden Zielobjekt oder Gruppe von Zielobjekten. Die nachfolgenden Abbildungen listen die Bausteine pro Schicht noch einmal gruppiert nach Prozessual oder Technisch auf.

Als Informationssicherheitsbeauftragter eines KMU ist man schnell erschlagen von der Fülle der zu erfüllenden Anforderungen aus den Bausteinen. Aber auch hier hilft das BSI mit einer Priorisierung, welche Bausteine mit welcher Dringlichkeit implementiert werden sollten. Um grundlegende Risiken abzudecken und eine ganzheitliche Informationssicherheit aufzubauen, müssen die essenziellen Sicherheitsanforderungen frühzeitig erfüllt und entsprechende Sicherheitsmaßnahmen umgesetzt werden. Daher sind die Bausteine danach gekennzeichnet, ob sie vor- oder nachrangig umgesetzt werden sollten.

- R1: Das BSI empfiehlt diese Bausteine vorrangig umzusetzen, da sie die Grundlage für einen effektiven Sicherheitsprozess bilden.

- R2: Als nächstes empfiehlt das BSI alle Bausteine mit der Kennzeichnung R2 umzusetzen, da sie in wesentlichen Teilen des Informationsverbunds (festgelegte Geltungsbereich) für nachhaltige Sicherheit erforderlich sind.

- R3: Alle Bausteine mit der Kennzeichnung R3 werden zur Erreichung des angestrebten Sicherheitsniveaus ebenfalls benötigt und müssen umgesetzt werden, es wird aber vom BSI empfohlen, diese erst nach den anderen Bausteinen zu betrachten.

In den vorherigen Abbildungen wurden bereits die Bausteine und deren Zuordnung pro Schicht dargestellt. Diese Informationen angereichert um die Priorität der Baustein-Implementierung im Sicherheitsprozesses ermöglicht den neuen Informationssicherheitsbeauftragten eine Roadmap für die Einführung von thematischen Sicherheitsrichtlinien zu skizzieren.

In den vorherigen Abbildungen wurden bereits die Bausteine und deren Zuordnung pro Schicht dargestellt. Diese Informationen angereichert um die Priorität der Baustein-Implementierung im Sicherheitsprozesses ermöglicht dem Informationssicherheitsbeauftragten eine Roadmap für die Einführung von thematisch relevanten Sicherheitsrichtlinien zu skizzieren.

Eine kleine Zusammenfassung bevor es mit Schritt 4 weitergeht. Die Geschäftsführung hat einen internen Informationssicherheitsbeauftragten eingestellt und bestellt (dies ist ganz wichtig für später). Der Informationssicherheitsbeauftragte hat zusammen mit der Geschäftsführung sich für die Etablierung eines ISMS auf Basis des BSI IT-Grundschutzes und der Methodik der Kernabsicherung entschieden. Dies bedeutet die grundlegenden Eckpfeiler sind abgestimmt jetzt startet mit Schritt 4 die erfolgreiche Reise.

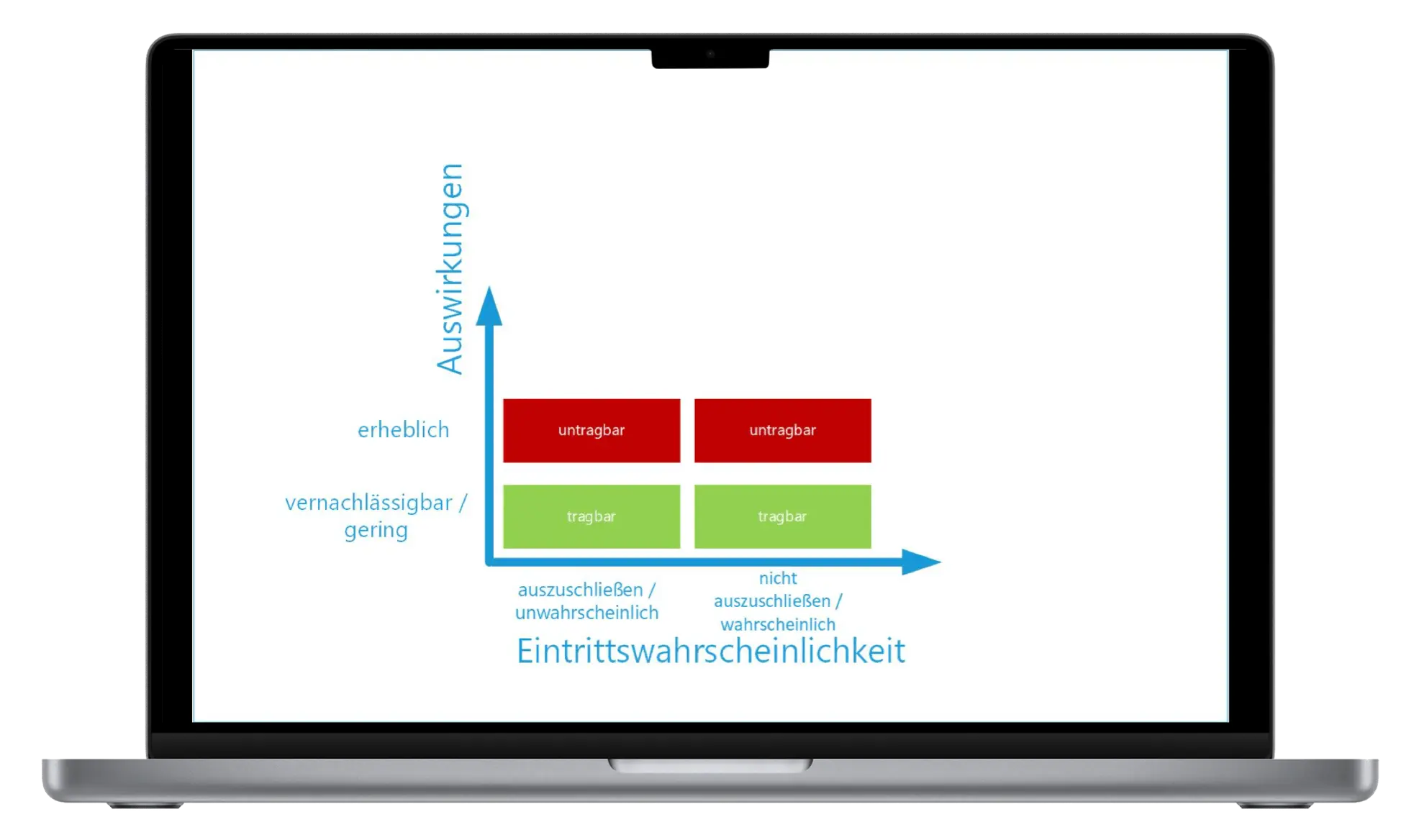

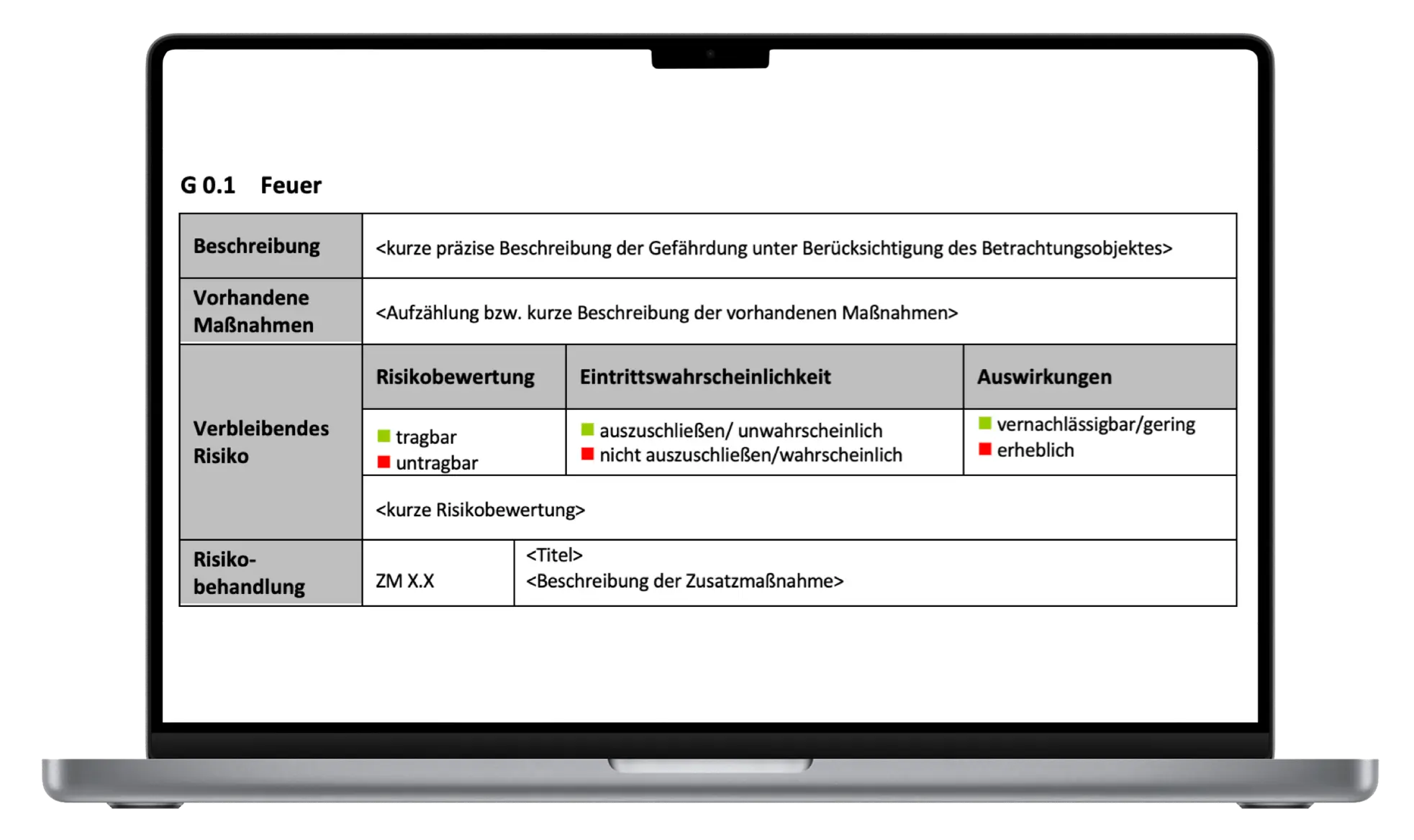

Schritt 4 - Festlegung des Geltungsbereichs

Der BSI IT-Grundschutz ermöglicht einen ganzheitlichen Schutz aller geschäftsrelevanten Informationen einer Institution. Für ein KMU, welches erst am Anfang der Etablierung der Informationssicherheit steht, ist es zielführender, sich anfangs auf die Absicherung der essenziellen Assets zu beschränken und erst nachfolgend im Rahmen der kontinuierlichen Verbesserung eine stetige Vergrößerung des Geltungsbereiches umzusetzen. Dieser Abschnitt zeigt auf welche Teilschritte notwendig sind, wenn als Vorgehensweise Kern-Absicherung von der Geschäftsführung und dem Informationssicherheitsbeauftragten ausgewählt wurde. Beim weiteren Vorgehen ist von besonderer Wichtigkeit, die Vorgehensweise Kern-Absicherung konzentriert sich auf den Schutz von besonders schützenswerten Assets. Hier wird auch gerne von den „Kronjuwelen“ gesprochen. Bei der Anwendung der Kern-Absicherung erfolgt somit ein Soll-Ist-Vergleich (IT-GrundschutzCheck) zwischen den im BSI IT-Grundschutz-Kompendium definierten Anforderungen und den bereits in der KMU erfüllten Anforderungen für die Absicherung dieser Kronjuwelen. Dabei nicht oder nur unzureichend erfüllte Anforderungen zeigen die Sicherheitsdefizite auf, die es durch entsprechende Maßnahmen in mit den Verantwortlichen zuvor abgestimmten Zeitintervallen zu beheben gilt. Da sich die Kern-Absicherung auf die besonders schützenswerten Assets des KMU konzentriert, empfiehlt es sich hier grundsätzlich von einem erhöhten Schutzbedarf auszugehen. Daher müssen die in den als relevant gekennzeichneten Bausteinen des BSI IT-Grundschutz-Kompendiums aufgeführten Basis- und Standard-Anforderungen komplett umgesetzt werden. Darauf aufbauend muss bei erhöhtem Schutzbedarf eine Risikoanalyse unter Berücksichtigung von Kosten- und Wirksamkeitsaspekten durchgeführt werden, damit die relevanten Risiken im Bereich der Kronjuwelen ganzheitlich behandelt werden können.

Die Erstellung einer Sicherheitsbetrachtung (Sicherheitskonzeption) gliedert sich grob in folgende Bereiche:

- Festlegung des Geltungsbereichs für die Kern-Absicherung

- Identifikation und Festlegung der kritischen Assets (Kronjuwelen)

- Strukturanalyse

- Schutzbedarfsfeststellung

- Modellierung: Auswahl und Anpassung von Anforderungen

- IT-Grundschutz-Check

- Risikoanalyse und weiterführende Sicherheitsmaßnahmen

- Umsetzung und weitere Schritte

Zunächst muss daher der Geltungsbereich festgelegt werden, für den das Sicherheitskonzeption erstellt und umgesetzt werden soll. Der Geltungsbereich umfasst unter anderem alle (Teil-)Geschäftsprozesse, Anwendungen, IT-Systeme, Infrastrukturen, die für die Bearbeitung der besonders kritischen Geschäftsprozesse und Informationen benötigt werden. Bei der Kern-Absicherung ist es besonders wichtig, den Informationsverbund nicht nur klar abzugrenzen, sondern ihn auch möglichst klein zu halten.

Als Kronjuwelen werden diejenigen Geschäftsprozesse und Informationen innerhalb des KMU bezeichnet, die am wichtigsten für den Erhalt der Geschäftsfähigkeit sind. Zu den kritischen Assets gehören üblicherweise:

- Informationen, die wesentlich zur erfolgreichen Durchführung von essenziellen Geschäftsprozessen sind.

- Informationen und Geschäftsprozesse, die ein deutlich erhöhtes Gefährdungspotenzial bezüglich der Informationssicherheit innehaben. Dies betrifft insbesondere die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit.

- Informationen und Geschäftsprozesse, deren Diebstahl, Zerstörung, Kompromittierung oder Beeinträchtigung einen existenzbedrohenden Schaden für das KMU bedeuten und die vorrangig geschützt werden sollten.

- Die Menge der Informationen und Geschäftsprozesse mit deutlich erhöhtem Schutzbedarf ist über schaubar bzw. umfasst nur einen kleinen Anteil aller Geschäftsprozesse. Nur wenige Assets ragen in ihrer Bedeutung für die Fachaufgaben bzw. Geschäftstätigkeit deutlich aus der Masse heraus und können einen großen Schaden verursachen.

- Es sind alle elementaren Gefährdungen des IT-Grundschutz-Kompendiums relevant, häufig liegt ein besonderer Fokus auf den Angreifern. Darüber dürfen aber Ursachen wie Umwelteinflüsse oder menschliche Fehlhandlungen nicht vergessen werden.

Schritt 5 - Strukturanalyse

Für die Erstellung eines Sicherheitskonzepts ist es erforderlich, das Zusammenspiel der Geschäftsprozesse, der Anwendungen und der vorliegenden Informationstechnik zu analysieren und zu dokumentieren. Die Strukturanalyse liefert wichtige Grunddaten für den gesamten Sicherheitsprozess des KMU. Der Informationsverbund setzt sich normalerweise aus vielen Assets zusammen. Wenn alle logischen und technischen Assets einzeln erfasst werden, besteht jedoch die Gefahr, dass die Ergebnisse der Strukturanalyse aufgrund der Datenmenge und der Komplexität nicht mehr handhabbar sind. Ähnliche Assets sollten deshalb sinnvoll zu Gruppen (Betrachtungsgruppen - Zielobjektgruppen) zusammengefasst werden.

Bei technischen Assets bringt eine konsequente Gruppenbildung zudem den Vorteil, dass die Administration wesentlich vereinfacht wird, wenn es nur wenige Grundkonfigurationen gibt. Häufig wird dies auch mit der Bildung von Buildingblocks bei der Erstellung von Architekturen adressiert. Durch eine möglichst hohe Standardisierung wird außerdem die Zahl potenzieller Sicherheitslücken reduziert und die Sicherheitsmaßnahmen können ohne Unterscheidung verschiedenster Schwachstellen umgesetzt werden. Dies kommt nicht nur der Informationssicherheit zugute, sondern spart auch mittel und langfristig Betriebskosten (Return in Investment bzw. Return on Security Investment).

Unter welchen Aspekten bietet sich eine Gruppierung von Assets zu einer Zielobjektgruppen an? Assets können dann ein und derselben Zielobjektgruppe zugeordnet werden, wenn diese

- vom gleichen Typ sind,

- ähnliche Aufgaben haben,

- ähnlichen Rahmenbedingungen unterliegen,

- den gleichen Schutzbedarf aufweisen,

- ähnlich konfiguriert sind,

- ähnlich in das Netz eingebunden sind (z. B. im gleichen Netzsegment bzw. Mikrosegement),

- ähnlichen administrativen und infrastrukturellen Rahmenbedingungen unterliegen sowie

- ähnliche Anwendungen bedienen.

Um das ganze bisher beschriebene Vorgehen ein bisschen mehr in das praktische zu überführen, bietet es sich an die Informationen der Strukturanalyse wie in den nachfolgenden Tabellen aufgezeigt zu organisieren.

Geschäftsprozesse

Durch die Fokussierung auf die Methodik der Kern-Absicherung dürften die meisten der benannten Geschäftsprozesse eher komplexer Art sein. Bei komplexen Geschäftsprozessen in Kombination mit hohen oder sehr hohen Schutzbedarf empfiehlt es sich, diese in Teilprozesse zu zerlegen. Denn, wenn der Bereich mit einer späteren Zuordnung von einem hohen oder sehr hohen Schutzbedarf auf wenige Teilprozesse eingegrenzt werden kann, hat das den Vorteil, dass sich der hohe bzw. sehr hohe Schutzbedarf auf wenige Zielobjekte der Sicherheitsbetrachtung vererbt und eine Risikoanalyse auf Prozessebene sich auch ebenfalls vom Umfang her vereinfachen dürfte. Insofern eine Reduzierung der Komplexität durch Bildung von Teilprozessen vorgenommen wird, empfiehlt es sich dies übergreifend für das KMU abzustimmen. Denn die Ergebnisse aus der späteren Schutzbedarfsfeststellung für die Prozesse mit dem Schutzziel Verfügbarkeit können im Idealfall 1:1 für die Bussines Impact Analyse (BIA) nachgenutzt werden.

| ID | Geschäftsprozess | Typ des Prozesses | Erläuterung |

|---|---|---|---|

| P-0001 | Name des Prozesses | Hauptprozess oder Unterstützungsprozess | Kurze Erläuterung was die Aufgabe des Prozesses ist. |

Anwendungen

| ID | Anwendung | Typ der Anwendung | Erläuterung |

|---|---|---|---|

| APP-0001 | Name der Anwendung | Beispiele für Anwendungen Office-Produkte, Web-Browser, Mobile Anwendung (Apps), Allgemeiner Verzeichnisdienst, Active Directory OpenLDAP, Webanwendungen, Webserver, Fileserver, Samba, DNS-Server, SAP-ERP, relationale Datenbanksysteme, SAP ABAP, Microsoft Exchange und Outlook und allgemeiner E-Mail-Client und -Server | Kurze Erläuterung was die Aufgabe der Anwendung ist und welchen Prozess diese unterstützt. |

IT-System

| ID | IT-System | Plattform | Erläuterung |

|---|---|---|---|

| SYS-0001 | Name des IT-Systme | Beispiele für IT Systeme sind allgemeiner Server, Windows Server 2012, Windows Server 2016, Windows Server 2019, RHEL 8.x, VMware vSphere, Speicherlösungen, Clients unter Windows 8.1, Clients unter Windows 10 Clients unter macOS, Laptops, Smartphones und Tablets, Mobile Device Management (MDM), Mobiltelefon, Drucker, Kopierer und Multifunktionsgeräte, Eingebettete Systeme, IoT-Gerät und Wechseldatenträger | Kurze Erläuterung was die Aufgabe des IT-Systems ist und welche Anwendung bzw. bei IaaS und SaaS welche IT-Systeme diese unterstützt. |

Industrielle IT

| ID | Industrielle IT | Plattform | Erläuterung |

|---|---|---|---|

| IND-0001 | Name der industriellen IT | Beispiele für Industrielle IT sind Prozessleit- und Automatisierungstechnik, allgemeine ICS-Komponente, speicherprogrammierbare Steuerung (SPS), Sensoren und Aktoren, Maschinen und Safety Instrumented Systems | Kurze Erläuterung was die Aufgabe des industriellen IT-Systems ist. |

Netze und Kommunikation

| ID | Netzkomponente | Plattform | Erläuterung |

|---|---|---|---|

| NET-0001 | Name der Komponente | Beispiele für Netzkomponenten sind WLAN-Controller, WLAN-Access-Point, Router, Switches, Firewall, IDS, NIDS, HIDS, IPS, NIPS, HIPS, VPN-Server, TK-Anlagen, VoIP, Faxgeräte und Faxserver | Kurze Erläuterung was die Aufgabe der Netzkomponente ist. |

In der nachfolgenden Tabelle werden die Kommunikationsverbindungen, eingesetzten Protokolle sowie etwaige Authentisierungsverfahren benannt.

| ID | Verbindungsaufbau von --> zu | Protokoll | Port | Verschlüsselung | Zweck / Kommunikationsinhalte |

|---|---|---|---|---|---|

| V-0001 | Quelle nach Ziel | Welches Protokoll wird verwendet z.B. UDP, TCP, HTTP QUICK, LDAP | Welcher Zielport wird für die Kommunikation verwendet? | Wird die Kommunikation verschlüsselt? Wenn ja, welche kryptographischen Protokolle, Algorithmen und deren Werte werden verwendet? | Kurze Erläuterung für welchen Zweck die Kommunikation benötigt wird? Idealerweise wird auch kurz beschrieben, welche Information übertragen werden. |

Räume und Gebäude

| ID | Räume und Gebäude | Erläuterung |

|---|---|---|

| INF-0001 | Beispiele für allgemeines Gebäude, Rechenzentrum sowie Serverraum, Raum sowie Schrank für technische Infrastruktur, Datenträgerarchiv, Büroarbeitsplatz, Häuslicher Arbeitsplatz, mobiler Arbeitsplatz sowie Besprechungs-, Veranstaltungs- und Schulungsraum sein. | kurze Beschreibung des Raumes. |

Schritt 6 - Schutzbedarfsfeststellung

Zweck der Schutzbedarfsfeststellung ist es, zusammen mit den Prozess- und Fachverantwortlichen zu ermitteln, welcher Schutz für die Geschäftsprozesse und deren verarbeiteten Informationen ausreichend und an gemessen ist. Hierzu werden für jede Anwendung und die verarbeiteten Informationen die zu erwartenden Schäden betrachtet, die bei einer Beeinträchtigung der Schutzziele Vertraulichkeit, Integrität oder Verfügbarkeit entstehen könnten.

Da der Schutzbedarf durch alle Beteiligten (Informationssicherheitsbeauftragter, Prozessverantwortlicher, Fachverantwortlicher) meist nicht quantifizierbar ist, beschränkt sich der BSI IT-Grundschutz somit auf eine qualitative Aussage, indem der Schutzbedarf in drei Kategorien (normal, hoch und sehr hoch) unterteilt wird.

| Schutzbedarfskategorie | Erläuterung |

|---|---|

| Normal | Die Schadensauswirkungen sind begrenzt und überschaubar. |

| Hoch | Die Schadensauswirkungen können beträchtlich sein. |

| Sehr hoch | Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß erreichen. |

Die nachfolgenden Schritte erläutern, wie für Geschäftsprozesse und die mit diesen verbundenen Prozesse bzw. Anwendungen jeweils die adäquate Schutzbedarfskategorie ermittelt werden kann. Die Schäden, die beim Verlust der Vertraulichkeit, Integrität oder Verfügbarkeit für einen Geschäftsprozess bzw. eine Anwendung einschließlich ihrer Daten entstehen können, lassen sich typischerweise den folgenden Schadensszenarien zuordnen:

- Verstoß gegen Gesetze/Vorschriften/Verträge,

- Beeinträchtigung des informationellen Selbstbestimmungsrechts,

- Beeinträchtigung der persönlichen Unversehrtheit,

- Beeinträchtigung der Aufgabenerfüllung,

- negative Innen- oder Außenwirkung und

- finanzielle Auswirkungen.

Für eine spätere Bewertung des derzeitigen Sicherheitsniveaus ist es wichtig seitens aller Beteiligten die möglichen Folgeschäden realistisch ein zu schätzen. Im allgemeinen wird der Informationssicherheitsbeauftragte auf Grund der Kern-Absicherung von einem Schutzbedarf der Kategorien „hoch“ eventuell „sehr hoch“ für mindestens eines der Schutzziele Verfügbarkeit, Vertraulichkeit und Integrität auszugehen. Als Hilfestellung für die dedizierte Einschätzung des benötigten Schutzbedarfes für die Schutzziele Verfügbarkeit, Vertraulichkeit und Integrität kann die drei nachfolgenden Tabellen herangezogen werden.

Schutzziel - Verfügbarkeit

| Szenario | Normal | Hoch | Sehr hoch |

|---|---|---|---|

| Beeinträchtigung der Aufgabenerfüllung | Die Beeinträchtigung würde von den Betroffenen als tolerabel eingeschätzt werden. Ein Ausfall der Plattform bzw. des Verfahrens ab 18 Stunden und 15 Minuten (SLA 97,50% per Monat) führt zu Beeinträchtigungen der verarbeitenden Prozesse. Die maximal tolerierbare Ausfallzeit (MTA) liegt zwischen einer und 18 Stunden. | Die Beeinträchtigung würde von einzelnen Betroffenen als nicht tolerabel eingeschätzt. Ein Ausfall der Plattform bzw. des Verfahrens ab 7 Stunden (SLA 99,00% per Monat) führt zu Beeinträchtigungen der verarbeitenden Prozesse. Die maximal tolerierbare Ausfallzeit (MTA) liegt zwischen einer und 7 Stunden. | Die Beeinträchtigung würde von allen Betroffenen als nicht tolerabel eingeschätzt werden. Ein Ausfall der Plattform bzw. des Verfahrens ab 44 Minuten (SLA 99,90% per Monat) führt zu Beeinträchtigungen der verarbeitenden Prozesse. Die maximal tolerierbare Ausfallzeit (MTA) liegt unter 44 Minuten. |

| Verstöße gegen Gesetze, Vorschriften und Verträge | Verstöße gegen Vorschriften und Gesetze mit geringfügigen Konsequenzen. Geringfügige Vertragsverletzungen mit maximal geringen Konventionalstrafen. | Verstöße gegen Vorschriften und Gesetze mit erheblichen Konsequenzen. Vertragsverletzungen mit hohen Konventionalstrafen. | Fundamentaler Verstoß gegen Vorschriften und Gesetze. Vertragsverletzungen, deren Haftungsschäden sehr hoch für das KMU sind. |

| Beeinträchtigung der informationellen Selbstbestimmung | Verstöße gegen Art. 15, 12 III DSGVO können zu einer Beeinträchtigung der informationellen Selbstbestimmung führen. | Verstöße gegen Art. 15, 12 III DSGVO können zu einer Beeinträchtigung der informationellen Selbstbestimmung führen. | Verstöße gegen Art. 15, 12 III DSGVO können zu einer Beeinträchtigung der informationellen Selbstbestimmung führen. |

| Beeinträchtigung der persönlichen Unversehrtheit | Eine Beeinträchtigung erscheint nicht möglich. | Eine Beeinträchtigung der persönlichen Unversehrtheit kann nicht absolut ausgeschlossen werden. | Es besteht unmittelbare Gefahr für Leib und Leben. Durch fehlende Zugriffsmöglichkeit auf die Informationen/Daten besteht unmittelbar Gefahr einer gravierenden Beeinträchtigung für Betroffene. |

| Negative Außenwirkung | Es ist eine nur geringe negative Außenwirkung bzw. ein interner Vertrauensverlust anzunehmen. Beeinträchtigungen werden von Kunden/Mitarbeitenden als bedeutungslos eingeschätzt bzw. gar nicht wahrgenommen. Das Vertrauen ist punktuell beeinträchtigt (einzelne Mitarbeitende, einzelner Bereich / Service) und nicht flächendeckend auf das KMU bezogen. | Ein erheblicher öffentlicher sowohl temporärer als auch dauerhafter Vertrauensverlust für das KMU ist anzunehmen. Der fehlende Zugriff auf Informationen/Daten bzw. der Ausfall des Verfahrens wird von Kunden/Mitarbeitenden bemerkt und wahrgenommen. Das Vertrauen in das KMU ist bei einzelnen Kunden/Mitarbeitende beeinträchtigt. Der Vertrauensverlust ist nur mit hohem Aufwand auszugleichen. Es entsteht ein Imageverlust, der sich auf weitere Teile das KMU auswirkt. Einzelne Kunden/Mitarbeitende beenden oder weigern die Nutzung des Verfahrens. | Ein enormer öffentlicher Vertrauensverlust ist für das KMU anzunehmen. Es drohen politische Konsequenzen. Ein Großteil der Kunden/Mitarbeitenden beenden oder weigern die Nutzung des Verfahrens. Es entsteht ein Vertrauensverlust gegenüber einem Großteil der Kunden/Mitarbeitende mit erheblichen Zweifeln an die Zuverlässigkeit des KMU. Das Image wird erheblich beschädigt und wirkt sich auf die gesamte KMU aus. Der Image-Verlust kann auf unbestimmte Zeit nicht ausgeglichen werden. |

| Finanzielle Auswirkungen | Der finanzielle Schaden beläuft sich auf ≤ €€. | Der finanzielle Schaden beläuft sich auf ≤ €€€€. | Der finanzielle Schaden beläuft sich auf ≥ €€€€. |

Schutzziel - Vertraulichkeit

| Szenario | Normal | Hoch | Sehr hoch |

|---|---|---|---|

| Beeinträchtigung der Aufgabenerfüllung | Die Beeinträchtigung würde von den Betroffenen als tolerabel eingeschätzt werden. | Die Beeinträchtigung würde von einzelnen Betroffenen als nicht tolerabel eingeschätzt. | Die Beeinträchtigung würde von allen Betroffenen als nicht tolerabel eingeschätzt werden. |

| Verstöße gegen Gesetze, Vorschriften und Verträge | Verstöße gegen Vorschriften und Gesetze mit geringfügigen Konsequenzen. Geringfügige Vertragsverletzungen mit maximal geringen Konventionalstrafen z.B. keine juristischen Konsequenzen. | Verstöße gegen Vorschriften und Gesetze mit erheblichen Konsequenzen. Vertragsverletzungen mit hohen Konventionalstrafen z.B. Ahndung als Ordnungswidrigkeit | Fundamentaler Verstoß gegen Vorschriften und Gesetze. Daten, die besonderen rechtlichen Verschwiegenheitsbeschränkungen unterliegen und deren Preisgabe einen Straftatbestand darstellen. Vertragsverletzungen, deren Haftungsschäden sehr hoch sind. |

| Beeinträchtigung der informationellen Selbstbestimmung | Eine Veröffentlichung personenbezogener Daten hätte für die Betroffenen hinsichtlich ihrer gesellschaftlichen Stellung oder ihrer wirtschaftlichen Verhältnisse nur geringfügige Konsequenzen. Es handelt sich nicht um sensible Daten. | Beeinträchtigungen hätten gravierende wirtschaftliche und/oder soziale Konsequenzen für die Betroffenen und sind unter keinen Umständen zu tolerieren. Im Falle der erheblichen Beeinträchtigung handelt es sich um sensible Daten. Es kann sich hierbei auch um besondere Kategorien personenbezogener Daten gemäß Artikel 9 oder Daten gemäß Artikel 10 DSGVO handeln. | Beeinträchtigungen hätten gravierende wirtschaftliche und/oder soziale Konsequenzen für die Betroffenen und sind unter keinen Umständen zu tolerieren. Im Falle der erheblichen Beeinträchtigung handelt es sich um sensible Daten. Es kann sich hierbei auch um besondere Kategorien personenbezogener Daten gemäß Artikel 9 oder Daten gemäß Artikel 10 DSGVO handeln. |

| Beeinträchtigung der persönlichen Unversehrtheit | Eine Beeinträchtigung erscheint nicht möglich. | Eine Beeinträchtigung der persönlichen Unversehrtheit kann nicht ausgeschlossen werden. | Es besteht Gefahr für Leib und Leben. |

| Negative Außenwirkung | Es ist eine nur geringe negative Außenwirkung bzw. ein interner Vertrauensverlust anzunehmen. Beeinträchtigungen werden von Kunden/Mitarbeitende als bedeutungslos eingeschätzt bzw. gar nicht wahrgenommen. Das Vertrauen ist punktuell beeinträchtigt (einzelne Mitarbeitende /Service) und nicht flächendeckend auf die gesamte KMU bezogen. | Ein erheblicher öffentlicher sowohl temporärer als auch dauerhafter Vertrauensverlust für das KMU ist anzunehmen. Der fehlende Zugriff auf Daten bzw. der Ausfall des Verfahrens wird von Kunden/Mitarbeitende bemerkt und wahrgenommen. Das Vertrauen in das KMU ist bei einzelnen Kunden/Mitarbeitende beeinträchtigt. Es entsteht ein Image-Verlust, der sich auf weitere Teile der KMU auswirkt. | Ein enormer öffentlicher Vertrauensverlust ist anzunehmen. Es drohen politische Konsequenzen. Es entsteht ein Vertrauensverlust gegenüber einem Großteil der Kunden/Mitarbeitende mit erheblichen Zweifeln an die Verschwiegenheit beim Umgang mit vertraulichen Daten. Das Image wird erheblich beschädigt und wirkt sich auf die gesamte KMU aus. Der Imageverlust kann auf unbestimmte Zeit nicht ausgeglichen werden. |

| Finanzielle Auswirkungen | Der finanzielle Schaden beläuft sich auf ≤ €€. | Der finanzielle Schaden beläuft sich auf ≤ €€€€. | Der finanzielle Schaden beläuft sich auf ≥ €€€€. |

Schutzziel - Integrität

| Szenario | Normal | Hoch | Sehr hoch |

|---|---|---|---|

| Beeinträchtigung der Aufgabenerfüllung | Bei Eintritt einer Verfälschung und/oder Löschung Daten sind die Schäden begrenzt. Es entstehen Beeinträchtigungen in der Bearbeitung von Aufgaben (z.B. längere Bearbeitungszeit, umständlicherer Bearbeitung, höherer Aufwand bei der Beschaffung von Informationen). Die Beeinträchtigung würde von den Betroffenen als tolerabel eingeschätzt werden. Die maximal tolerierbare Ausfallzeit (MTA) liegt zwischen einer und 18 Stunden. | Bei Eintritt einer Verfälschung und/oder Löschung Daten sind die Schäden begrenzt. Die Beeinträchtigung würde von einzelnen Betroffenen als nicht tolerabel eingeschätzt. Die Verfälschung und/oder Löschung führt zu erheblichen Arbeitseinschränkungen. Eine schnelle Erkennung und Behebung der Verfälschung / Schäden ist erforderlich. Die maximal tolerierbare Ausfallzeit (MTA) liegt zwischen einer und 7 Stunden. | Vorsätzliche oder durch Fehlfunktion verursachte Verfälschungen von Daten führen zu Schäden in sehr großem Ausmaß. Bei Eintritt einer Verfälschung und/oder Löschung entsteht eine Arbeitsunfähigkeit und/oder Unmöglichkeit der Leistungserbringung. Die Beeinträchtigung würde von allen Betroffenen als nicht tolerabel eingeschätzt werden. Eine Verfälschung der Daten ist zu verhindern. Die maximal tolerierbare Ausfallzeit (MTA) liegt unter 44 Minuten. |

| Verstöße gegen Gesetze, Vorschriften und Verträge | Verstöße gegen Vorschriften und Gesetze mit geringfügigen Konsequenzen. Geringfügige Vertragsverletzungen mit maximal geringen Konventionalstrafen. | Verstöße gegen Vorschriften und Gesetze mit erheblichen Konsequenzen. Vertragsverletzungen mit hohen Konventionalstrafen. | Fundamentaler Verstoß gegen Vorschriften und Gesetze. Daten, die besonderen rechtlichen Verschwiegenheitsbeschränkungen unterliegen und deren Preisgabe einen Straftatbestand darstellen. Vertragsverletzungen, deren Haftungsschäden sehr hoch sind. |

| Beeinträchtigung der informationellen Selbstbestimmung | Eine Veränderung, Verfälschung und/oder Löschung personenbezogener Daten hätte für die Betroffenen hinsichtlich ihrer gesellschaftlichen Stellung oder ihrer wirtschaftlichen Verhältnisse nur geringfügige Konsequenzen. Es handelt sich nicht um sensible Daten. | Beeinträchtigungen hätten gravierende wirtschaftliche und/oder soziale Konsequenzen für die Betroffenen und sind unter keinen Umständen zu tolerieren. Im Falle der erheblichen Beeinträchtigung handelt es sich um sensible Daten. Es kann sich hierbei auch um besondere Kategorien personenbezogener Daten gemäß Artikel 9 oder Daten gemäß Artikel 10 DSGVO handeln. | Beeinträchtigungen hätten gravierende wirtschaftliche und/oder soziale Konsequenzen für die Betroffenen und sind unter keinen Umständen zu tolerieren. Im Falle der erheblichen Beeinträchtigung handelt es sich um sensible Daten. Es kann sich hierbei auch um besondere Kategorien personenbezogener Daten gemäß Artikel 9 oder Daten gemäß Artikel 10 DSGVO handeln. |

| Beeinträchtigung der persönlichen Unversehrtheit | Eine Beeinträchtigung erscheint nicht möglich. | Eine Beeinträchtigung der persönlichen Unversehrtheit kann nicht ausgeschlossen werden. | Es besteht Gefahr für Leib und Leben. |

| Negative Außenwirkung | Es ist eine nur geringe negative Außenwirkung bzw. ein interner Vertrauensverlust anzunehmen. Beeinträchtigungen werden von Kunden/Mitarbeitende als bedeutungslos eingeschätzt bzw. gar nicht wahrgenommen. Das Vertrauen ist punktuell beeinträchtigt (einzelne Mitarbeitende, einzelner Bereich/Service) und nicht flächendeckend auf das KMU bezogen. | Ein erheblicher öffentlicher sowohl temporärer als auch dauerhafter Vertrauensverlust für das KMU ist anzunehmen. Der fehlende Zugriff auf Daten bzw. der Ausfall des Verfahrens wird von Kunden/Mitarbeitenden bemerkt und wahrgenommen. Das Vertrauen in das KMU ist bei einzelnen Kunden/Mitarbeitende beeinträchtigt. Es entsteht ein Image- Verlust, der sich auf weitere Teile der KMU auswirkt. | Ein enormer öffentlicher Vertrauensverlust ist anzunehmen. Es drohen politische Konsequenzen. Es entsteht ein Vertrauensverlust gegenüber einem Großteil der Kunden/Mitarbeitende mit erheblichen Zweifeln an die Verschwiegenheit beim Umgang mit vertraulichen Daten. Das Image wird erheblich beschädigt und wirkt sich auf die gesamte KMU aus. Der Image-Verlust kann auf unbestimmte Zeit nicht ausgeglichen werden. |

| Finanzielle Auswirkungen | Der finanzielle Schaden beläuft sich auf ≤ €€. | Der finanzielle Schaden beläuft sich auf ≤ €€€€. | Der finanzielle Schaden beläuft sich auf ≥ €€€€. |

Schutzbedarfserhebung und deren Vererbung

Als Informationssicherheitsbeauftragter sind sie stets aufgefordert ihre Aktivitäten für Dritte nachvollziehbar zu dokumentieren. Für die spätere Anwendung der Schutzbedarfsvererbung durch den Informationssicherheitsbeauftragten habe ich hier noch einmal kurz die drei möglichen Arten der Vererbung aufgeführt.

Maximumprinzip - Um den Schutzbedarf von einem Objekt zu bewerten, müssen alle Teilobjekte betrachtet werden. Bei IT-Systemen wären das dann beispielsweise die möglichen Folgen, die Schäden für darauf betriebene Anwendungen und den damit verarbeiteten Informationen haben. Hier bestimmt der Schaden bzw. die Summe der Schäden den endgültigen Schutzbedarf des Objekts.

Kumulationseffekt - Wenn beispielsweise auf einem IT-System mehrere Anwendungen laufen, ist es wichtig zu überprüfen, ob durch die Kumulation von mehreren kleinen Schäden auf einem IT-System ein insgesamt höherer Gesamtschaden zu erwarten wäre. Sollte dies der Fall sein, würde sich der Schutzbedarf des IT-Systems erhöhen.

Verteilungseffekt - Andersherum ist dies genauso möglich. So kann es sein, dass eine hoch bewertete Anwendung ihren Schutzbedarf nicht auf das betrachtete IT-System überträgt. Das liegt dann beispielsweise daran, dass auf diesem IT-System nur die unwesentlichen Teilbereiche der Anwendung laufen. Daher ist der Schutzbedarf in diesem Fall zu relativieren. Achtung: Vergessen Sie bei der Betrachtung nicht die Abhängigkeiten von Anwendungen in Ihre Bewertung mit einzubeziehen! Wenn beispielsweise eine für sich betrachtete Anwendung einen normalen Schutzbedarf aufweist, aber ihre Ergebnisse wichtig für den Ablauf von einer weiteren sehr hoch bewerteten Anwendung sind, so erhöht sich natürlich auch der Schutzbedarf der ersten.

Schutzbedarfserhebung für die Prozesse

Bei komplexen Geschäftsprozessen, insbesondere wenn diese hohen oder sehr hohen Schutzbedarf haben, kann es sinnvoll sein, diese in Teilprozesse zu zerlegen. Wenn dabei der Bereich mit einem hohen oder sehr hohen Schutzbedarf auf wenige Teilprozesse eingegrenzt werden kann, hat das den Vorteil, dass sich der hohe bzw. sehr hohe Schutzbedarf auf wenige Objekte vererbt.

Als Informationssicherheitsbeauftragter würde ich mich bei der initialen Erstellung eines Sicherheitskonzeptes auf Basis der Kern-Absicherung für die Erhebung und Vererbung des Schutzbedarfes nach dem Maximalprinzip entscheiden.

Prozess P-0001

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Prozess P-000n

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Zusammenfassung der Schutzbedarfserhebung für die Prozesse

Die nachfolgende Tabelle ermöglicht es gerade bei vielen Prozessen noch einmal die ermittelten Werte losgelöst von den Begründungen zusammen zu fassen. Insofern bereits in der Strukturanalyse die entsprechenden Verknüpfungspunkte mit dokumentiert wurden, kann diese Tabelle bei der späteren Vererbung des Schutzbedarfes auf die Anwendungen nachgenutzt werden.

| Prozess | Verfügbarkeit | Integrität | Vertraulichkeit | Maximum |

|---|---|---|---|---|

| P-0001 | ??? | ??? | ??? | ??? |

| P-000n | ??? | ??? | ??? | ??? |

Abgeleiteter Schutzbedarf für die Anwendungen

Als Informationssicherheitsbeauftragter hatte ich mich für die Verwendung des Maximal-Prinzips bei der Vererbung des Schutzbedarfes entschieden. Dies bedeutet die Herleitung des Schutzbedarfes der einzelnen Anwendung ist primär davon abhängig, welche Anwendung welchen Prozess unterstützt.

Anwendung APP-0001

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Anwendung APP-000n

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Zusammenfassung der Schutzbedarfsvererbung für die Anwendungen

Die nachfolgende Tabelle ermöglicht es gerade bei vielen Anwendungen noch einmal die ermittelten Werte losgelöst von den Begründungen zusammen zu fassen. Insofern bereits in der Strukturanalyse die entsprechenden Verknüpfungspunkte mit dokumentiert wurden, kann diese Tabelle bei der späteren Vererbung des Schutzbedarfes auf die IT-Systeme nachgenutzt werden.

| Anwendung | Verfügbarkeit | Integrität | Vertraulichkeit | Maximum |

|---|---|---|---|---|

| APP-0001 | ??? | ??? | ??? | ??? |

| APP-000n | ??? | ??? | ??? | ??? |

Abgeleiteter Schutzbedarf für die IT-Systeme

Als Informationssicherheitsbeauftragter hatte ich mich für die Verwendung des Maximal-Prinzips bei der Vererbung des Schutzbedarfes entschieden. Dies bedeutet die Herleitung des Schutzbedarfes der einzelnen IT-Systeme ist primär davon abhängig, welches IT-System welche Anwendung unterstützt.

IT-System SYS-0001

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

IT-System SYS-000n

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Zusammenfassung der Schutzbedarfsvererbung für die IT-System

Die nachfolgende Tabelle ermöglicht es gerade bei vielen IT-Systemen noch einmal die ermittelten Werte losgelöst von den Begründungen zusammen zu fassen. Insofern bereits in der Strukturanalyse die entsprechenden Verknüpfungspunkte mit dokumentiert wurden, kann diese Tabelle bei der späteren Vererbung des Schutzbedarfes auf die industrielle IT, die Netz-Komponenten oder die Infrastruktur (Gebäude und Räume) nachgenutzt werden.

| IT-Systeme | Verfügbarkeit | Integrität | Vertraulichkeit | Maximum |

|---|---|---|---|---|

| SYS-0001 | ??? | ??? | ??? | ??? |

| SYS-000n | ??? | ??? | ??? | ??? |

Abgeleiteter Schutzbedarf für die industriellen IT-Systeme

Als Informationssicherheitsbeauftragter hatte ich mich für die Verwendung des Maximal-Prinzips bei der Vererbung des Schutzbedarfes entschieden. Dies bedeutet die Herleitung des Schutzbedarfes der einzelnen industriellen IT-Systeme ist primär davon abhängig, welches System welchen Prozess, welche Anwendung bzw. welches IT-System unterstützt.

Industrielle IT-System IND-0001

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Industrielle IT-System IND-000n

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Zusammenfassung der Schutzbedarfsvererbung für die industrielle IT-System

Die nachfolgende Tabelle ermöglicht es gerade bei vielen industriellen IT-Systemen noch einmal die ermittelten Werte losgelöst von den Begründungen zusammenzufassen. Insofern bereits in der Strukturanalyse die entsprechenden Verknüpfungspunkte mit dokumentiert wurden, kann diese Tabelle bei der späteren Vererbung des Schutzbedarfes auf die Netz-Komponenten oder die Infrastruktur (Gebäude und Räume) nachgenutzt werden.

| industrielle IT-Systeme | Verfügbarkeit | Integrität | Vertraulichkeit | Maximum |

|---|---|---|---|---|

| IND-0001 | ??? | ??? | ??? | ??? |

| IND-000n | ??? | ??? | ??? | ??? |

Abgeleiteter Schutzbedarf für die Netzkomponenten

Als Informationssicherheitsbeauftragter hatte ich mich für die Verwendung des Maximal-Prinzips bei der Vererbung des Schutzbedarfes entschieden. Dies bedeutet die Herleitung des Schutzbedarfes der einzelnen Netzkomponenten ist primär davon abhängig, welches IT-System bzw. Industriellen IT-Systeme an diese angebunden sind.

Netzkomponente NET-0001

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Netzkomponente NET-000n

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Zusammenfassung der Schutzbedarfsvererbung für die Netzkomponenten

Die nachfolgende Tabelle ermöglicht es gerade bei vielen Netzkomponenten noch einmal die ermittelten Werte losgelöst von den Begründungen zusammenzufassen. Insofern bereits in der Strukturanalyse die entsprechenden Verknüpfungspunkte mit dokumentiert wurden, kann diese Tabelle bei der späteren Vererbung des Schutzbedarfes auf die Infrastruktur (Gebäude und Räume) nachgenutzt werden.

| Netzkomponente | Verfügbarkeit | Integrität | Vertraulichkeit | Maximum |

|---|---|---|---|---|

| NET-0001 | ??? | ??? | ??? | ??? |

| NET-000n | ??? | ??? | ??? | ??? |

Abgeleiteter Schutzbedarf – Kommunikationsverbindungen

Der Schutzbedarf für die Kommunikationsverbindungen ergibt sich aus dem Schutzbedarf der jeweils abhängigen Anwendungen bzw. der übertragenen Daten.

Verbindungsstart- oder -endpunkte, die außerhalb der in der Sicherheitsbetrachtung festgelegten Geltungsbereiches sind, stellen entsprechende Kommunikationsverbindungen mit Außenverbindungen im Sinne eines BSI orientierten Sicherheitskonzeptes dar. Um eine bessere Lesbarkeit der Schutzbedarfe zu ermöglichen, wird die Verwendung der folgenden Kürzel vorgeschlagen.

- Ja - Ein Kommunikationsverbindung startet oder terminiert außerhalb des Geltungsbereiches

- Nein - die Kommunikationsverbindung startet oder terminiert nur innerhalb des Geltungsbereiches

- N - Normal

- H - Hoch

- SH - Sehr hoch

| ID | Startpunkt → Endpunkt | Außenverbindung | Verfügbarkeit | Integrität | Vertraulichkeit | Maximum | Begründung |

|---|---|---|---|---|---|---|---|

| V-0001 | Quelle nach Ziel | ??? | ??? | ??? | ??? | ??? | Kurze Begründung hinsichtlich der abgestimmten Schutzbedarfsparameter. |

Abgeleiteter Schutzbedarf für die Infrastruktur

Als Informationssicherheitsbeauftragter hatte ich mich für die Verwendung des Maximal-Prinzips bei der Vererbung des Schutzbedarfes entschieden. Dies bedeutet die Herleitung des Schutzbedarfes der einzelnen Gebäude und Räume ist primär davon abhängig, welches IT-System, industriellen IT-Systeme oder Netzkomponenten in diesen betrieben werden.

Gebäude/Raum INF-0001

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Gebäude/Raum INF-000n

| Grundwert | Schutzbedarf | Begründung |

|---|---|---|

| Verfügbarkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Integrität | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Vertraulichkeit | normal oder hoch oder sehr hoch | Kurze Begründung für die vorgenommen Einstufung des Schutzbedarfes. |

| Maximum | normal oder hoch oder sehr hoch | Maximum Prinzip oder Kumulationseffekt oder Verteilungseffekt |

Zusammenfassung der Schutzbedarfsvererbung für die Gebäude/Räume

Die nachfolgende Tabelle ermöglicht es gerade bei vielen Gebäuden und Räumen noch einmal die ermittelten Werte losgelöst von den Begründungen zusammenzufassen.

| Gebäude/Raum | Verfügbarkeit | Integrität | Vertraulichkeit | Maximum |

|---|---|---|---|---|

| INF-0001 | ??? | ??? | ??? | ??? |

| INF-000n | ??? | ??? | ??? | ??? |

Schritt 7 - Modellierung

Als Informationssicherheitsbeauftragter haben sie in den vorherigen Schritten die notwendigen Informationen für die jetzt anstehende Auswahl der relevanten BSI Bausteine aus dem IT-Grundschutz Kompendium im Rahmen der Strukturanalyse ermittelt. Um zukünftige Innovationen vor allem im IT-Bereich zu berücksichtigen, ist das BSI IT-Grundschutz-Kompendium modular aufgebaut und konzentriert sich auf die Definition der wesentlichen Sicherheitsanforderungen für die jeweiligen Bausteine. Die aktuelle Fassung des BSI IT-Grundschutz-Kompendiums kann von der BSI-Webseite selektiv pro Baustein oder als gesamt Paket im PDF Format heruntergeladen (siehe Link 3).

Das Ziel dieses Schrittes ist es, idealerweise alle Zielobjekte aus der Strukturanalyse mit denen vom BSI bereitgestellten technischen Bausteine aus dem IT-Grundschutz-Kompendium zu verknüpfen sowie alle relevanten prozessualen Bausteine übergreifend an den Informationsverbund zu binden. Das Ergebnis ist ein BSI IT-Grundschutz-Modell, welches aus verschiedenen teilweise auch mehrfach verwendeten Bausteinen besteht.

Im Schritt 1 dieses Artikel hatte ich kurz aufgezeigt, dass dies hier dargestellte KMU ein Dienstleister (SaaS) für einen großen nationale Kunden ist. Welche Besonderheiten bei der Modellierung von Cloud-Services bestehen könnten, möchte ich daher hier noch kurz umreißen.

Modellierung bei Virtualisierung

Grundsätzlich erfolgt die Modellierung virtueller IT-Systeme nach den gleichen Regeln wie bei eigen ständigen physischen IT-Systemen. Die Zuordnung der IT-Grundschutz-Bausteine richtet sich bei IT-Komponenten in erster Linie nach der Funktion des IT-Systems (Server, Client, usw.), nach dem verwendeten Betriebs system (Linux, Windows usw.) und nach den darauf betriebenen Applikationen (Datenbank, Webserver usw.). Bei Virtualisierungssoftware gibt es Produkte, die ein unterliegendes Betriebssystem benötigen (host basierte Virtualisierungslösungen), und andere, die direkt auf der physischen Hardware laufen (Bare Metal Virtualisierung), ohne unterliegendes Betriebssystem. Falls unterhalb der Virtualisierungsschicht ein vollwertiges und eigenständiges Betriebssystem eingesetzt wird, muss der dazu passende Baustein ebenfalls zugeordnet werden (z. B. aus SYS.1.2 Windows-Server), unabhängig von den virtuellen IT-Systemen. Wurde der Hypervisor direkt auf der physischen Hardware installiert (Bare Metal Virtualisierung) handelt es sich hierbei um ein Zielobjekt, das im IT-Grundschutz-Kompendium nicht enthalten ist. Daher muss eine Risikoanalyse für das entsprechende Zielobjekt durchgeführt und die Ergebnisse sollten anschließend mit den Anforderungen des Bausteins SYS.1.5 Virtualisierung konsolidiert werden.

Modellierung beim Cloud-Computing

Um eine angemessene Gesamtsicherheit für den IT-Betrieb von Cloud-Diensten zu erreichen, müssen alle Cloud-Dienste (mit ihren zugeordneten virtuellen IT-Systemen, Netzen und weiteren Cloud-Komponenten) systematisch in der Sicherheitskonzeption berücksichtigt werden. Alle über Cloud-Dienste bereitgestellten IT-Systeme, Netze und Anwendungen, die sich einerseits in der Betriebsverantwortung und andererseits im Geltungsbereich des ISMS des Cloud-Diensteanbieters befinden, müssen in der Modellierung gemäß der IT-Grundschutz-Vorgehensweise berücksichtigt werden. Hierbei kann der Geltungsbereich des Informationsverbunds gleichzeitig als Grenze der Verantwortlichkeitverstanden werden: An der Grenze des Informationsverbunds endet die Verantwortung des Cloud-Diensteanbieters und beginnt die Verantwortung des Cloud-Anwenders. Der Umfang des Informationsverbunds unterscheidet sich dabei je nach dem Servicemodell.

Modellierung von IaaS-Angeboten

Bei IaaS (Infrastructure as a Service) ist der Cloud-Diensteanbieter für den Verwaltungsserver für die Cloud und den Virtualisierungsserver verantwortlich. Deshalb kommen bei IaaS aus den Schichten APP (Anwendungen) und SYS (IT-Systeme) nur die Verwaltungs- und die Virtualisierungssoftware als Zielobjekte vor. Für diese müssen somit die zugehörigen Bausteine ausgewählt werden. Nach der IT-Grundschutz-Vorgehensweise sind dies die Bausteine für IT-Systeme als Server (Schicht SYS.1). Für den Cloud-Verwaltungsserver müssen die Bausteine SYS 1.5 Virtualisierung und OPS.3.2 Cloud-Anbieter umgesetzt werden. Für IaaS stellt der Cloud-Diensteanbieter nicht mehr als eine virtuelle „Hülle“ über ein virtuelles Netz bereit. Die Absicherung des Netzes nach IT-Grundschutz verantwortet bei IaaS der Cloud-Diensteanbieter, wohingegen die Cloud-Anwender die IT-Systeme des Cloud-Angebotes verantworten. Für das Netz sind die passenden Bausteine aus der Schicht Netze und Kommunikation zu modellieren (z. B. NET.1.1 Netzarchitektur und -design). In der Regel wird dem virtuellen Server ein Speicherkontingent aus einem Speichernetz zugeordnet, hierfür ist der Baustein SYS.1.8 Speicherlösungen/Cloud Storage ebenfalls vom Cloud-Diensteanbieter umzusetzen. Ein virtueller Server aus der Cloud, der per IaaS angeboten wird, wird durch den Cloud-Anwender konfiguriert. Die Umsetzungsverantwortung für seine Sicherheitsmaßnahmen liegt somit ebenfalls beim Cloud-Anwender. Im Hinblick auf die Abgrenzung des Informationsverbunds des Cloud-Diensteanbieters befindet sich also dieser virtuelle Server außerhalb des Informationsverbunds des Cloud-Diensteanbieters. Die Schnittstelle zur Bereitstellung von IaaS-Cloud-Diensten (Self-Service-Portal) ist durch geeignete Mechanismen zur Netztrennung (z. B. über Netze, virtuelle Firewalls, Routing) vom Cloud-Diensteanbieter abzusichern und gegebenenfalls der Baustein APP.3.1 Webanwendungen umzusetzen. Eine Modellierung der IaaS-Server als IT-Systeme im Sicherheitskonzept des Cloud-Diensteanbieters ist möglich, allerdings nicht notwendig, da die Cloud-Anwender diese IT-Systeme verwalten.

Modellierung von PaaS-Angeboten

Bei PaaS (Platform as a Service) ist der Cloud-Diensteanbieter zusätzlich zu IaaS für die sichere Bereitstellung eines virtuellen Servers und einer angebotenen Plattform verantwortlich (z. B. einer Datenbank oder eines Webservers). Zu diesem IT-System ist je nach Cloud-Dienst auf Anwendungsschicht eine Datenbank oder ein Webserver zu modellieren. Das PaaS-IT-System mit den verbundenen Cloud-Anwendungen muss für jeden Cloud-Mandanten modelliert werden, wobei Mandanten mit gleichen Plattformen, gleichen Anwendungen und gleichem Schutzbedarf gemäß den Vorgaben Komplexitätsreduktion durch Gruppenbildung in einer Gruppe zusammengefasst werden können. In der Praxis werden Cloud-Dienste des Servicemodells PaaS über virtuelle Profile bereitgestellt, die für mehrere Cloud-Anwender bzw. Mandanten eingesetzt werden können. Es bietet sich daher in der IT-Grundschutz-Modellierung an, diese Kombinationen in Form von Musterservern zu modellieren und pro Mandant zu verknüpfen bzw. zu vervielfachen.

Modellierung von SaaS-Angeboten

Bei SaaS (Software as a Service) müssen zunächst die für die unterliegende Cloud-Infrastruktur relevanten Zielobjekte wie bei IaaS und PaaS identifiziert und entsprechenden Bausteinen zugeordnet werden. Im Vergleich zu PaaS werden bei SaaS weitere Anwendungen auf den Cloud-IT-Systemen modelliert (z. B. ein Webservice, eine Webanwendung). Bei SaaS ist der Cloud-Diensteanbieter praktisch für den gesamten Cloud-Computing-Stack (Server, Netze, Storage, Management und Anwendungen) verantwortlich.

Die IT-Grundschutz-Modellierung, also die Zuordnung von Bausteinen zu Zielobjekten, sollte in Form einer Tabelle mit folgenden Spalten dokumentiert werden, sofern nicht ein dediziertes ISMS-Tool hierfür verwendet wird. Die Tabelle sollte mindestens die vier hier aufgeführten Inhalte beinhalten:

- Nummer und Titel des Bausteins: herausgezogen aus dem aktuell angewandten Kompendium

- Relevanz: Diese Spalte dient der Entscheidung, ob ein Baustein für den zu modellierenden Infor mationsverbund relevant ist oder nicht. Sie liefert einen schnellen Überblick darüber, ob kein Bau stein vergessen wurde.

- Zielobjekt: Wenn ein Baustein für den Informationsverbund relevant ist, erfolgt über diese Spalte die Zuordnung zum Zielobjekt bzw. einer Zielobjektgruppe

- Begründung: In dieser Spalte können Randinformationen und Begründungen für die Modellierung dokumentiert werden. Sind Bausteine für den betrachteten Informationsverbund nicht relevant, sollte dies hier explizit begründet werden.

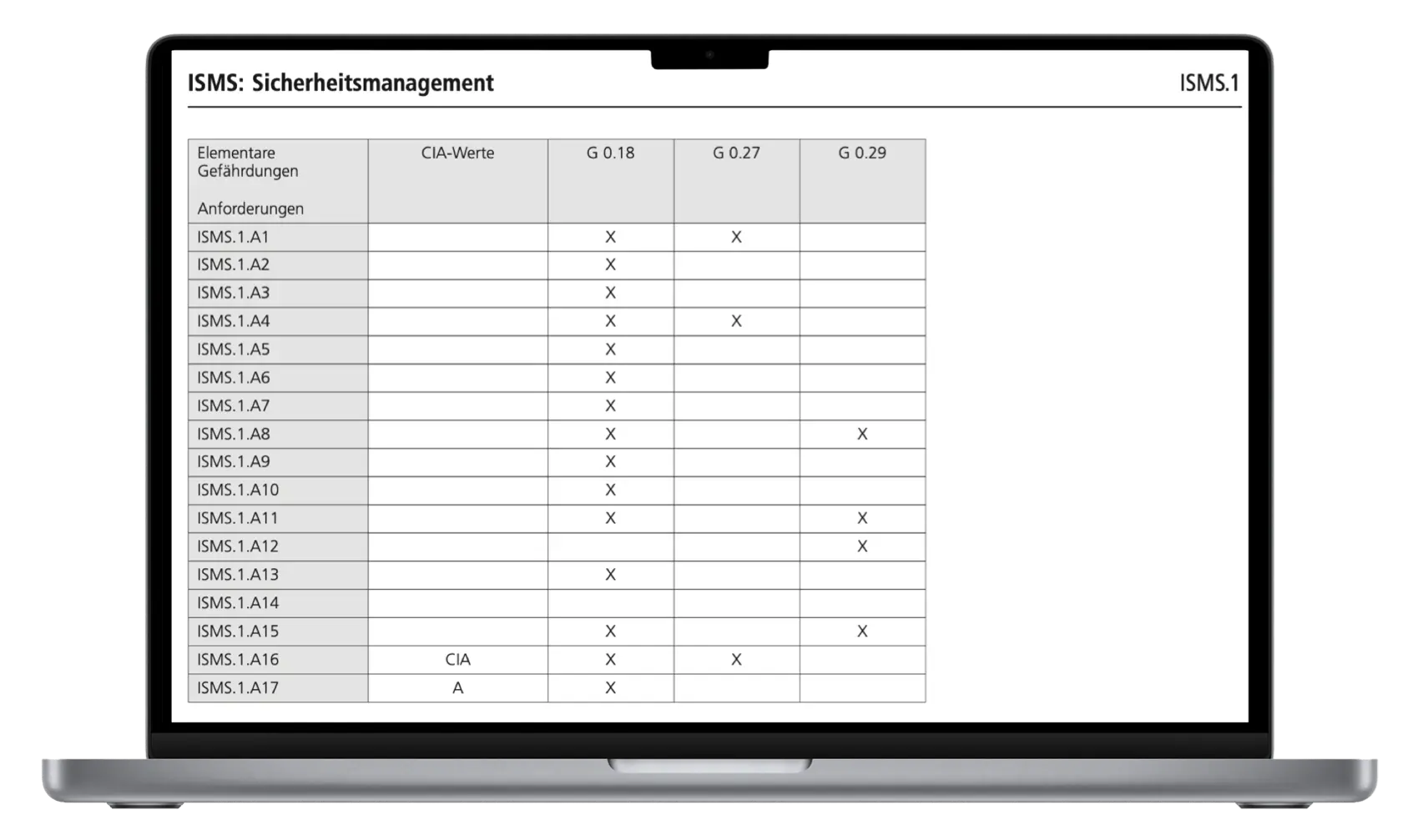

Die Modellierung nach dem BSI IT-Grundschutz besteht nun für sie als Informationssicherheitsbeauftragter darin, für die Bausteine einer jeden Schicht zu entscheiden, ob und wie sie zur Abbildung des Informationsverbunds herangezogen werden können. Lassen Sie uns also mit der Schicht 1 - ISMS: Sicherheitsmanagement starten.

Modellierung Schicht 1 - ISMS: Sicherheitsmanagement

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| ISMS.1 Sicherheitsmanagement | Ja | Prio 1 | Der Baustein ISMS.1 Sicherheitsmanagement ist auf den Informationsverbund einmal anzuwenden. |

Modellierung Schicht 2 - ORP: Organisation und Personal

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| ORP.1 Organisation | Ja | Prio 1 | Der Baustein ORP.1 Organisation ist auf den Informationsverbund mindestens einmal anzuwenden. Wenn Teile des Informationsverbunds einer anderen Organisationseinheit zugeordnet sind und daher anderen Rahmenbedingungen unterliegen, sollte der Baustein auf jede Einheit separat angewandt werden. |

| ORP.2 Personal | Ja | Prio 1 | Der Baustein ORP.2 Personal ist für den Informationsverbund einmal anzuwenden. |

| ORP.3 Sensibilisierung und Schulung zur Informationssicherheit | Ja | Prio 1 | Der Baustein ORP.3 Sensibilisierung und Schulung zur Informationssicherheit ist für den Informationsverbund einmal anzuwenden. |

| ORP.4 Identitäts- und Berechtigungsmanagement | Ja | Prio 1 | Der Baustein ORP.4 Identitäts- und Berechtigungsmanagement ist für den Informationsverbund einmal anzuwenden. |

| ORP.5 Compliance Management (Anforderungsmanagement) | Ja oder Nein | Prio 3 | Der Baustein ORP.5 Compliance Management (Anforderungsmanagement) ist für den gesamten Informationsverbund einmal anzuwenden. |

Modellierung Schicht 3 - CON: Konzeption und Vorgehensweise

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| CON.1 Kryptokonzept | Ja | Prio 3 | Der Baustein CON.1 Kryptokonzept ist für den Informationsverbund einmal anzuwenden. |

| CON.2 Datenschutz | Ja | Prio 2 | Der Baustein CON.2 Datenschutz dient für Anwender in Deutschland zur Orientierung, wenn in der Schutzbedarfsfeststellung Komponenten identifiziert werden, bei denen eine Verarbeitung und sonstige Nutzung personenbezogener oder -beziehbarer Daten erfolgt. |

| CON.3 Datensicherungskonzept | Ja | Prio 1 | Der Baustein CON.3 Datensicherungskonzept ist auf den Informationsverbund einmal anzuwenden. |

| CON.6 Löschen und Vernichten | Ja | Prio 1 | Der Baustein CON.6 Löschen und Vernichten ist für den gesamten Informationsverbund einmal anzuwenden. |

| CON.7 Informationssicherheit auf Auslandsreisen | Nein | Prio 3 | Der Baustein CON.7 Informationssicherheit auf Auslandsreisen ist für den Informationsverbund anzuwenden, wenn Mitarbeiter ins Ausland reisen oder zeitweise im Ausland tätig sind und dabei besonders schutzbedürftige Informationen mitgeführt oder verarbeitet werden. |

| CON.8 Software-Entwicklung | Ja | Prio 3 | Der Baustein CON.8 Software-Entwicklung ist für den Informationsverbund einmal anzuwenden, wenn Software entwickelt werden soll. |

| CON.9 Informationsaustausch | Ja | Prio 2 | Der Baustein CON.9 Informationsaustausch ist einmal auf den gesamten Informationsverbund anzuwenden, wenn Informationen mit Kommunikationspartnern, die nicht dem Informationsverbund angehören, ausgetauscht werden sollen. |

| CON.10 Entwicklung von Webanwendungen | Ja | Prio 2 | Der Baustein CON.10 Entwicklung von Webanwendungen ist auf den Informationsverbund anzuwenden, wenn Webanwendungen entwickelt werden. |

Modellierung Schicht 4 - OPS: Betrieb

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| OPS.1.1.2 Ordnungsgemäße IT-Administration | Ja | Prio 1 | Der Baustein OPS.1.1.2 Ordnungsgemäße IT-Administration ist auf den gesamten Informationsverbund anzuwenden. |

| OPS.1.1.3 Patch- und Änderungsmanagement | Ja | Prio 1 | Der Baustein OPS.1.1.3 Patch- und Änderungsmanagement ist für den Informationsverbund anzuwenden. |

| OPS.1.1.4 Schutz vor Schadprogrammen | Ja | Prio 1 | Der Baustein OPS.1.1.4 Schutz vor Schadprogrammen ist einmal auf den Informationsverbund anzuwenden. |

| OPS.1.1.5 Protokollierung | Ja | Prio 1 | Der Baustein OPS.1.1.5 Protokollierung ist auf den Informationsverbund einmal anzuwenden. |

| OPS.1.1.6 Software-Tests und –Freigaben | Ja | Prio 1 | Der Baustein OPS.1.1.6 Software-Tests und Freigaben ist auf den Informationsverbund einmal anzuwenden. |

| OPS.1.2.2 Archivierung | Nein | Prio 3 | Der Baustein OPS.1.2.2 Archivierung ist auf den Informationsverbund einmal anzuwenden, wenn eine Langzeitarchivierung von elektronischen Dokumenten erfolgt. |

| OPS.1.2.4 Telearbeit | Nein | Prio 3 | Der Baustein OPS.1.2.4 Telearbeit ist für jeden Telearbeitsplatz anzuwenden. |

| OPS.1.2.5 Fernwartung | Ja | Prio 3 | Der Baustein ist auf alle Zielobjekte im Informationsverbund anzuwenden, bei denen Fernwartung genutzt wird. |

| OPS.2.1 Outsourcing für Kunden | Ja | Prio 2 | Der Baustein OPS.2.1 Outsourcing für Kunden ist für jeden Outsourcing-Dienstleister, der Dienstleistungen für ein oder mehrere Zielobjekte des Kunden erbringt, aus Sicht des Anwenders separat anzuwenden. |

| OPS.2.2 Cloud-Nutzung | Ja | Prio 2 | Der Baustein OPS.2.2 Cloud-Nutzung ist immer auf eine konkrete Cloud-Dienstleistung anzuwenden. |

| OPS.3.1 Outsourcing für Dienstleister | Ja | Prio 3 | Der Baustein OPS.3.1 Outsourcing für Dienstleister ist aus Sicht des Dienstleisters auf jeden Outsourcing-Kunden anzuwenden, der Dienstleistungen vom Outsourcing-Dienstleister bezieht. |

Modellierung Schicht 5 - DER: Detektion und Reaktion

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| DER.1 Detektion von sicherheitsrelevanten Ereignissen | Ja | Prio 2 | Der Baustein DER.1 Detektion von sicherheitsrelevanten Ereignissen ist auf den Informationsverbund einmal anzuwenden. |

| DER.2.1 Behandlung von Sicherheitsvorfällen | Ja | Prio 2 | Der Baustein DER.2.1 Behandlung von Sicherheitsvorfällen ist für den Informationsverbund einmal anzuwenden. |

| DER.2.2 Vorsorge für die IT-Forensik | Ja | Prio 3 | Der Baustein DER.2.2 Vorsorge für die IT-Forensik ist für den gesamten Informationsverbund einmal anzuwenden. |

| DER.2.3 Bereinigung weitreichender Sicherheitsvorfälle | Ja oder Nein | Prio 3 | Der Baustein DER.2.3 Bereinigung weitreichender Sicherheitsvorfälle ist immer dann anzuwenden, wenn nach einem APT-Vorfall die IT-Systeme bereinigt werden sollen, um den regulären und sicheren Betriebszustand eines Informationsverbunds wiederherzustellen. |

| DER.3.1 Audits und Revisionen | Nein | Prio 3 | Der Baustein DER.3.1 Audits und Revisionen ist auf den gesamten Informationsverbund anzuwenden. Das betrifft interne Audits (Erstparteien-Audits) und Revisionen sowie Audits bei Dienstleistern und Partnern der Institution (Zweitparteien-Audits). |

| DER.3.2 Revisionen auf Basis des Leitfadens IS-Revision | Nein | Prio 3 | Der Baustein DER.3.2 Revisionen auf Basis des Leitfadens IS-Revision ist immer dann anzuwenden, wenn eine Institution dazu verpflichtet ist, Revisionen auf Basis des „Leitfadens IS-Revision“ durchzuführen oder diese freiwillig durchführen will. |

| DER.4 Notfallmanagement | Ja | Prio 3 | Der Baustein DER.4 Notfallmanagement ist immer für den gesamten Informationsverbund einmal anzuwenden. |

Modellierung Schicht 6 - APP: Anwendungen

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| APP.1.1 Office-Produkte | Ja | Prio 2 | Der Baustein APP.1.1 Office-Produkte ist auf jedes Office Produkt anzuwenden, mit dem Dokumente betrachtet, bearbeitet oder erstellt werden. |

| APP.1.2 Web-Browser | Ja | Prio 2 | Der Baustein APP.1.2 Webbrowser ist auf jeden Webbrowser anzuwenden. Sofern eine zwei Browser Strategie auf den Notebooks oder Smartphones oder Tablets umgesetzt wird. Ist dieser Baustein für jeden Browser separat anzuwenden und sollte auch in der Strukturanalyse entsprechend hinterlegt sein. |

| APP.1.4 Mobile Anwendungen (Apps) | Ja | Prio 2 | Der Baustein APP.1.4 Mobile Anwendungen (Apps) ist auf alle Anwendungen anzuwenden, die auf mobilen Endgeräten eingesetzt werden. Um diesem Baustein effizient anwenden zu können, sollten alle Smartphones und Tablets nur dienstlich eingesetzt werden und durch ein zentrales Mobil-Device-Management verwaltet werden. Ebenfalls sollten die zur Verfügung gestellten APPs nicht aus einem öffentlichen APP-Store von jedem Mitarbeiter individuell bezogen werden können. |

| APP.2.1 Allgemeiner Verzeichnisdienst | Ja | Prio 2 | Der Baustein APP.2.1 Allgemeiner Verzeichnisdienst ist für alle verwendeten Verzeichnisdienste anzuwenden. |

| APP.2.2 Active Directory | Ja oder Nein | Prio 2 | Der Baustein APP.2.2 Active Directory ist für alle verwendeten Verzeichnisdienste anzuwenden, die auf Microsoft Active Directory basieren. Insofern kein Verzeichnisdienst der Firma Microsoft verwendet wird, kann die Betrachtung des Bausteines auf Nein gesetzt werden. |

| APP.2.3 OpenLDAP | Ja oder Nein | Prio 2 | Der Baustein APP.2.3 OpenLDAP ist auf jedes OpenLDAP-Verzeichnis anzuwenden. |

| APP.3.1 Webanwendungen | Ja | Prio 2 | Der Baustein APP.3.1 Webanwendungen ist auf jede Webanwendung anzuwenden, die im Informationsverbund eingesetzt wird. |

| APP.3.2 Webserver | Ja | Prio 2 | Der Baustein APP.3.2 Webserver muss auf alle Webserver des Informationsverbunds angewendet werden. |

| APP.3.3 Fileserver | Ja | Prio 2 | Der Baustein APP.3.3.Fileserver ist auf jeden Fileserver im Informationsverbund einmal anzuwenden. |

| APP.3.4 Samba | Ja oder Nein | Prio 2 | Der Baustein APP.3.4.Samba ist auf jeden Samba-Server des betrachteten Informationsverbunds anzuwenden. |

| APP 3.6 DNS-Server | Ja | Prio 2 | Der Baustein APP.3.6 DNS-Server ist auf jeden im Informationsverbund eingesetzten DNS-Server anzuwenden. |

| APP.4.2 SAP-ERP-System | Nein | Prio 2 | Der Baustein APP.4.2 SAP-ERP-System ist auf jedes SAP-ERP-System anzuwenden. |

| APP.4.3 Relationale Datenbanksysteme | Ja | Prio 2 | Der Baustein APP.4.3 Relationale Datenbanksysteme ist auf jedes relationale Datenbanksystem einmal anzuwenden. |

| APP.4.6 SAP ABAP-Programmierung | Nein | Prio 2 | Der Baustein APP.4.6 SAP ABAP-Programmierung ist auf jedes SAP-System einmal anzuwenden, wenn Eigenentwicklungen in der Programmiersprache ABAP erstellt werden. |

| APP.5.2 Microsoft Exchange und Outlook | Ja oder Nein | Prio 2 | Der Bausteine ist auf alle Exchange-Systeme im Informationsverbund anzuwenden. |

| APP.5.3 Allgemeiner E-Mail-Client und -Server | Ja | Prio 2 | Der Baustein APP.5.3 Allgemeiner E-Mail-Client und -Server ist auf jeden E-Mail-Client und -Server im Informationsverbund anzuwenden. |

| APP.6 Allgemeine Software | Ja | Prio 2 | Der Baustein APP.6 Allgemeine Software ist grundsätzlich für jede Software, die im Informationsverbund eingesetzt wird, anzuwenden. |

| APP.7 Entwicklung von Individualsoftware | Ja oder Nein | Prio 3 | Der Baustein APP.7 Entwicklung von Individualsoftware ist für jede Entwicklung einer Individualsoftware einmal anzuwenden. |

Modellierung Schicht 7 - SYS: IT-Systeme

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| SYS.1.1 Allgemeiner Server | Ja | Prio 2 | Der Baustein SYS.1.1 Allgemeiner Server ist für alle Server-IT-Systeme mit beliebigem Betriebssystem anzuwenden. |

| SYS.1.2.2 Windows Server 2012 | Ja oder Nein | Prio 2 | Der Baustein SYS.1.2.2 Windows Server 2012 ist für alle Server-Systeme anzuwenden, auf denen das Betriebssystem Microsoft Windows Server 2012 eingesetzt wird. |

| SYS.1.3 Server unter Linux und Unix | Ja oder Nein | Prio 2 | Der Baustein SYS.1.3 Server unter Linux und Unix ist für alle Server anzuwenden, auf denen Linux- oder Unix-basierte Betriebssysteme eingesetzt werden. |

| SYS.1.5 Virtualisierung | Ja | Prio 2 | Der Baustein SYS.1.5 Virtualisierung ist auf jeden Virtualisierungsserver anzuwenden. Neben dem vorliegenden Baustein müssen auch die jeweils relevanten Server- oder Client-Bausteine der Schicht SYS IT-Systeme auf jeden Virtualisierungsserver angewandt werden. Neben den betriebssystemspezifischen Bausteinen müssen außerdem die Bausteine SYS.1.1 Allgemeiner Server bzw. SYS.2.1 Allgemeine Client angewendet werden, da in diesen Bausteinen die plattformunabhängigen Sicherheitsaspekte für Server bzw. Clients zusammengefasst sind. |

| SYS.1.7 IBM Z-System | Nein | Prio 2 | Der Baustein SYS.1.7 IBM Z-System ist für jeden Server anzuwenden, der auf der Z-Architektur von IBM basiert. |

| SYS.1.8 Speicherlösungen | Ja | Prio 2 | Der Baustein SYS.1.8 Speicherlösungen ist immer dann anzuwenden, wenn zentrale Speicherlösungen eingesetzt werden. Somit kann er auf Network-Attached-Storage-(NAS)-Systeme, Storage-Area- Networks-(SAN)-Systeme, Hybrid Storage, Objekt Storage oder Cloud Storage angewendet werden. |

| SYS.2.1 Allgemeiner Client | Ja | Prio 2 | Der Baustein SYS.2.1 Allgemeiner Client ist für alle Clients unabhängig vom konkreten Betriebssystem anzuwenden. |

| SYS.2.2.2 Clients unter Windows 8.1 | Nein | Prio 2 | Der Baustein SYS.2.2.2 Clients unter Windows 8.1 ist für alle Client-Systeme anzuwenden, auf denen das Betriebssystem Microsoft Windows 8.1 eingesetzt wird. |

| SYS.2.2.3 Clients unter Windows 10 | Ja oder Nein | Prio 2 | Der Baustein SYS.2.2.3 Clients unter Windows 10 ist für alle Clients anzuwenden, auf denen das Betriebssystem Microsoft Windows 10 eingesetzt wird. |

| SYS.2.3 Clients unter Linux und Unix | Ja oder Nein | Prio 2 | Der Baustein SYS.2.3 Clients unter Linux und Unix ist für alle Clients anzuwenden, auf denen Linux- oder Unix-basierte Betriebssysteme eingesetzt werden. |

| SYS.2.4 Clients unter macOS | Ja oder Nein | Prio 2 | Der Baustein SYS.2.4 Clients unter macOS ist für alle Client-Systeme anzuwenden, auf denen das Betriebssystem Apple macOS eingesetzt wird. |

| SYS.3.1 Laptops | Ja | Prio 2 | Der Baustein SYS.3.1 Laptops ist auf alle Laptops anzuwenden, die mobil oder stationär genutzt werden. |

| SYS.3.2.1 Allgemeine Smartphones und Tablets | Ja | Prio 2 | Der Baustein SYS.3.2.1 Allgemeine Smartphones und Tablets ist für alle Smartphones und Tablets anzuwenden, die für dienstliche Zwecke eingesetzt werden. |

| SYS.3.2.2 Mobile Device Management | Ja | Prio 2 | Der Baustein SYS.3.2.2 Mobile Device Management (MDM) ist für den Informationsverbund einzusetzen, wenn mobile Endgeräte mit einem Mobile Device Management (MDM) verwaltet werden. |

| SYS.3.2.3 iOS (for Enterprise) | Ja oder Nein | Prio 2 | Der Baustein SYS.3.2.3 iOS (for Enterprise) ist für alle dienstlich verwendeten Smartphones und Tablets mit dem Betriebssystem Apple iOS anzuwenden. |

| SYS.3.2.4 Android | Ja oder Nein | Prio 2 | Der Baustein SYS.3.2.4 Android ist für alle dienstlich verwendeten Smartphones und Tablets mit dem Betriebssystem Google Android anzuwenden. |

| SYS.3.3 Mobiltelefon | Ja | Prio 2 | Der Baustein SYS.3.3 Mobiltelefon ist auf alle Mobiltelefone anzuwenden, die für dienstliche Zwecke verwendet werden. |

| SYS.4.1 Drucker, Kopierer und Multifunktionsgeräte | Ja | Prio 2 | Der Baustein SYS.4.1. Drucker, Kopierer und Multifunktionsgeräte ist für jeden Drucker, Kopierer oder jedes Multifunktionsgerät im Informationsverbund anzuwenden. |

| SYS.4.3 Eingebettete Systeme | Nein | Prio 2 | Der Baustein SYS.4.3 Eingebettete Systeme ist immer dann anzuwenden, wenn eingebettete Systeme eingesetzt werden. Der Baustein ist auf jedes einzelne eingebettete System im Informationsverbund anzuwenden. |

| SYS.4.4 Allgemeines IoT-Gerät | Nein | Prio 2 | Der Baustein SYS.4.4 Allgemeines IoT-Gerät ist auf jedes Gerät mit Funktionalitäten aus dem Bereich Internet of Things (IoT) anzuwenden. |

| SYS.4.5 Wechseldatenträger | Ja | Prio 2 | Der Baustein SYS.4.5 Wechseldatenträger muss auf alle Wechseldatenträger im Informationsverbund angewendet werden. |

Modellierung Schicht 8 - IND: Industrielle IT

| Baustein | Wird in diesem Sicherheitskonzept betrachtet | Priorität | Begründung |

|---|---|---|---|

| IND.1 Prozessleit- und Automatisierungstechnik | Nein | Prio 2 | Der Baustein IND.1 Prozessleit- und Automatisierungstechnik ist auf jedes IT-System mit Prozessleit- und Automatisierungstechnik innerhalb des Informationsverbunds mindestens einmal anzuwenden. |

| IND.2.1 Allgemeine ICS-Komponente | Nein | Prio 2 | Der Baustein IND.2.1 Allgemeine ICS-Komponente ist auf jede im Informationsverbund eingesetzte ICS- Komponente anzuwenden. |

| IND.2.2 Speicherprogrammierbare Steuerung (SPS) | Nein | Prio 2 | Der Baustein IND.2.2 Speicherprogrammierbare Steuerung (SPS) ist auf jede SPS-Komponente einmal anzuwenden. |